|

|

4 weeks ago | |

|---|---|---|

| .. | ||

| README.md | 4 weeks ago | |

| assignment.md | 4 weeks ago | |

| single-board-computer-x509.md | 4 weeks ago | |

| wio-terminal-x509.md | 4 weeks ago | |

README.md

သင့်အပင်ကို လုံခြုံစေပါ

Sketchnote ကို Nitya Narasimhan မှရေးသားထားသည်။ ပုံကိုနှိပ်ပြီး ပိုကြီးမားသောဗားရှင်းကိုကြည့်ပါ။

သင်ခန်းစာမတိုင်မီ စစ်ဆေးမှု

နိဒါန်း

မကြာသေးမီ သင်ခန်းစာများတွင် သင်သည် မြေဆီလွှာစောင့်ကြည့် IoT စက်ပစ္စည်းတစ်ခုကို ဖန်တီးပြီး မိုဃ်းတိမ်သို့ ချိတ်ဆက်ခဲ့ပါသည်။ ဒါပေမယ့် ပြိုင်ဘက်တောင်သူတစ်ဦး၏ ဟက်ကာများက သင့် IoT စက်ပစ္စည်းများကို ထိန်းချုပ်နိုင်ခဲ့ရင်ရော ဘာဖြစ်မလဲ။ သူတို့က မြေဆီလွှာစိုထိုင်းဆန့်ကျင်ဖတ်ချက်များ ပေးပို့ပြီး သင့်အပင်များကို ရေမပေးရအောင်လုပ်နိုင်သလို၊ သို့မဟုတ် ရေချိန်စနစ်ကို အမြဲဖွင့်ထားပြီး ရေများလွန်ကဲစွာသုံးစွဲခြင်းကြောင့် သင့်အပင်များကို ပျက်စီးစေနိုင်ပါသည်။

ဒီသင်ခန်းစာမှာ IoT စက်ပစ္စည်းများကို ဘယ်လိုလုံခြုံစေမလဲဆိုတာ သင်လေ့လာမည်ဖြစ်ပြီး၊ ဒီပရောဂျက်အတွက် နောက်ဆုံးသင်ခန်းစာဖြစ်သောကြောင့် သင့်မိုဃ်းတိမ်ရင်းမြစ်များကို ရှင်းလင်းပြီး အကုန်အကျများကို လျှော့ချနည်းကိုလည်း သင်လေ့လာမည်ဖြစ်သည်။

ဒီသင်ခန်းစာမှာ ကျွန်ုပ်တို့ ဖော်ပြမည့်အကြောင်းအရာများမှာ -

- ဘာကြောင့် IoT စက်ပစ္စည်းများကို လုံခြုံစေရန် လိုအပ်သလဲ?

- ကုဒ်ဝှက်နည်း (Cryptography)

- သင့် IoT စက်ပစ္စည်းများကို လုံခြုံစေပါ

- X.509 လက်မှတ်တစ်ခုကို ဖန်တီးပြီး အသုံးပြုပါ

🗑 ဒီသင်ခန်းစာသည် ဒီပရောဂျက်၏ နောက်ဆုံးသင်ခန်းစာဖြစ်သောကြောင့် သင်ခန်းစာနှင့် လုပ်ငန်းတာဝန်ကို ပြီးမြောက်ပြီးနောက် သင့်မိုဃ်းတိမ်ဝန်ဆောင်မှုများကို ရှင်းလင်းရန် မမေ့ပါနှင့်။ လုပ်ငန်းတာဝန်ကို ပြီးမြောက်ရန် ဝန်ဆောင်မှုများလိုအပ်မည်ဖြစ်သောကြောင့် အရင်ဆုံး လုပ်ငန်းတာဝန်ကို ပြီးမြောက်စေပါ။

လိုအပ်ပါက သင့်ပရောဂျက်ကို ရှင်းလင်းရန် လမ်းညွှန် ကို ကိုးကားပါ။

ဘာကြောင့် IoT စက်ပစ္စည်းများကို လုံခြုံစေရန် လိုအပ်သလဲ?

IoT လုံခြုံရေးသည် သင့်မိုဃ်းတိမ် IoT ဝန်ဆောင်မှုနှင့် ချိတ်ဆက်ပြီး တိုင်းတာချက်များပေးပို့နိုင်သည့် စက်ပစ္စည်းများသာ ခွင့်ပြုရန်နှင့် သင့်မိုဃ်းတိမ်ဝန်ဆောင်မှုမှသာ စက်ပစ္စည်းများကို အမိန့်ပေးနိုင်ရန် သေချာစေရန်နှင့် ဆက်စပ်သည်။ IoT ဒေတာသည် ကိုယ်ရေးကိုယ်တာ ဒေတာ (ဥပမာ - ဆေးဘက်ဆိုင်ရာ ဒေတာ) ပါဝင်နိုင်သောကြောင့် ဒေတာပေါက်ကြားမှုကို တားဆီးရန် လုံခြုံရေးကို အရေးကြီးစဉ်းစားရမည်ဖြစ်သည်။

သင့် IoT အက်ပလီကေးရှင်းသည် လုံခြုံမဟုတ်ပါက အန္တရာယ်များစွာရှိနိုင်သည် -

- အတုစက်ပစ္စည်းတစ်ခုက မှားသောဒေတာများပေးပို့ပြီး သင့်အက်ပလီကေးရှင်းမှ မှားသောတုံ့ပြန်မှုများပြုလုပ်စေနိုင်သည်။ ဥပမာအားဖြင့် မြေဆီလွှာစိုထိုင်းဆန့်ကျင်ဖတ်ချက်များပေးပို့ခြင်းကြောင့် သင့်ရေချိန်စနစ်မဖွင့်ဘဲ သင့်အပင်များရေမရခြင်းကြောင့် သေဆုံးနိုင်သည်။

- ခွင့်မပြုထားသောအသုံးပြုသူများက IoT စက်ပစ္စည်းများမှ ကိုယ်ရေးကိုယ်တာ ဒေတာ သို့မဟုတ် လုပ်ငန်းအရေးကြီးဒေတာများကို ဖတ်ရှုနိုင်သည်။

- ဟက်ကာများက စက်ပစ္စည်းကို ထိန်းချုပ်ရန် အမိန့်ပေးပြီး စက်ပစ္စည်း သို့မဟုတ် ဆက်စပ်ထားသော ဟာ့ဒ်ဝဲကို ပျက်စီးစေနိုင်သည်။

- IoT စက်ပစ္စည်းနှင့် ချိတ်ဆက်ခြင်းအားဖြင့် ဟက်ကာများသည် အခြားကွန်ယက်များကို ဝင်ရောက်ပြီး ကိုယ်ပိုင်စနစ်များကို ရယူနိုင်သည်။

- မကောင်းဆိုးဝါးအသုံးပြုသူများက ကိုယ်ရေးကိုယ်တာ ဒေတာများကို ရယူပြီး အန္တရာယ်ပေးနိုင်သည်။

ဒီအခြေအနေများသည် အမှန်တစ်ကယ်ဖြစ်ပျက်နေသောအရာများဖြစ်ပြီး အချိန်မရွေးဖြစ်ပျက်နိုင်ပါသည်။ ယခင်သင်ခန်းစာများတွင် အချို့သော ဥပမာများကို ပေးထားပြီးဖြစ်သော်လည်း အောက်တွင် အခြားဥပမာများကိုလည်း ဖော်ပြထားပါသည် -

- ၂၀၁၈ ခုနှစ်တွင် ဟက်ကာများက ငါးကန်ထဲရှိ အပူချိန်တိုင်းတာစက်၏ WiFi အချက်ပြပွင့်လင်းနေမှုကို အသုံးပြုကာ ကာစီနို၏ ကွန်ယက်ကို ဝင်ရောက်ပြီး ဒေတာများကို ခိုးယူခဲ့သည်။ The Hacker News - Casino Gets Hacked Through Its Internet-Connected Fish Tank Thermometer

- ၂၀၁၆ ခုနှစ်တွင် Mirai Botnet သည် Dyn အင်တာနက်ဝန်ဆောင်မှုပေးသူကို တိုက်ခိုက်ကာ အင်တာနက်၏ အချို့သောအပိုင်းများကို ပျက်စီးစေခဲ့သည်။ The Guardian - DDoS attack that disrupted internet was largest of its kind in history, experts say

- Spiral Toys သည် CloudPets ချိတ်ဆက်ထားသော အရုပ်များ၏ အသုံးပြုသူဒေတာကို အင်တာနက်ပေါ်တွင် ပွင့်လင်းထားခဲ့သည်။ Troy Hunt - Data from connected CloudPets teddy bears leaked and ransomed, exposing kids' voice messages.

- Strava သည် သင့်ကို ကျော်လွန်သွားသော အပြေးသမားများကို တိုင်းတာပြီး သူတို့၏ လမ်းကြောင်းများကို ပြသခဲ့သည်။ Kim Komndo - Fitness app could lead a stranger right to your home — change this setting.

✅ သုတေသနလုပ်ပါ - ကိုယ်ရေးကိုယ်တာပစ္စည်းများ (ဥပမာ - အင်တာနက်ချိတ်ဆက်ထားသော သွားတိုက်တံ သို့မဟုတ် အလေးချိန်တိုင်းတာစက်များ) နှင့်ပတ်သက်သော IoT ဟက်ကင်းများနှင့် ဒေတာပေါက်ကြားမှုများအတွက် နောက်ထပ်ဥပမာများကို ရှာဖွေပါ။ ဒီဟက်ကင်းများက သက်ဆိုင်သူများ သို့မဟုတ် ဖောက်သည်များအပေါ် ဘယ်လိုသက်ရောက်မှုများရှိနိုင်မလဲ စဉ်းစားကြည့်ပါ။

💁 လုံခြုံရေးသည် အလွန်ကျယ်ပြန့်သောအကြောင်းအရာဖြစ်ပြီး ဒီသင်ခန်းစာတွင် သင့်စက်ပစ္စည်းကို မိုဃ်းတိမ်နှင့် ချိတ်ဆက်ခြင်းနှင့်ပတ်သက်သော အခြေခံအချက်အချို့ကိုသာ ဖော်ပြမည်ဖြစ်သည်။ ဒေတာပြောင်းလဲမှုများကို စောင့်ကြည့်ခြင်း၊ စက်ပစ္စည်းများကို တိုက်ရိုက်ဟက်ကင်းလုပ်ခြင်း သို့မဟုတ် စက်ပစ္စည်းဖွဲ့စည်းမှုများကို ပြောင်းလဲခြင်းတို့ကို မဖော်ပြပါ။ IoT ဟက်ကင်းသည် အလွန်အန္တရာယ်ရှိသောကြောင့် Azure Defender for IoT ကဲ့သို့သော ကိရိယာများကို ဖန်တီးထားသည်။ ဒီကိရိယာများသည် သင့်ကွန်ပျူတာတွင်ရှိသော အန္တီဗိုင်းရပ်စ်နှင့် လုံခြုံရေးကိရိယာများနှင့် ဆင်တူပြီး သေးငယ်သော IoT စက်ပစ္စည်းများအတွက် အထူးဒီဇိုင်းပြုလုပ်ထားသည်။ 💁 သင့် IoT စက်ပစ္စည်းတွင် သတ်မှတ်ထားသော အချိန်ကုန်ဆုံးမှုကြောင့် တိကျသော အချိန်ကို သိရှိရန် လိုအပ်ပါသည်။ အများအားဖြင့် NTP server မှ ဖတ်ယူရရှိပါသည်။ အချိန်မတိကျပါက ချိတ်ဆက်မှု မအောင်မြင်နိုင်ပါ။ ချိတ်ဆက်ပြီးနောက်တွင်၊ IoT Hub မှ စက်ပစ္စည်းသို့ သို့မဟုတ် စက်ပစ္စည်းမှ IoT Hub သို့ ပေးပို့သော ဒေတာအားလုံးကို shared access key ဖြင့် စကားဝှက်ထားမည်ဖြစ်သည်။

✅ စက်ပစ္စည်းများစွာသည် တူညီသော connection string ကို မျှဝေပါက ဘာဖြစ်လာမည်ဟု သင်ထင်ပါသလဲ။

💁 ဒီ key ကို code ထဲမှာ သိမ်းဆည်းထားတာက လုံခြုံရေးအတွက် မကောင်းတဲ့အလေ့အထဖြစ်ပါတယ်။ Hacker တစ်ယောက်က သင့် source code ကို ရရှိသွားရင် key ကိုလည်း ရနိုင်ပါတယ်။ ထို့အပြင် code ကို ထုတ်ဝေတဲ့အခါမှာလည်း စက်ပစ္စည်းတစ်ခုစီအတွက် အသစ်ပြောင်းလဲထားတဲ့ key နဲ့ ပြန်လည် compile လုပ်ရတာ ခက်ခဲစေပါတယ်။ ဒီ key ကို hardware security module (IoT device ပေါ်မှာရှိတဲ့ encrypted value တွေကို သင့် code က ဖတ်နိုင်တဲ့ chip) မှတစ်ဆင့် load လုပ်တာက ပိုကောင်းပါတယ်။

IoT ကို သင်ယူနေစဉ်မှာတော့ အရင် lesson မှာလိုပဲ key ကို code ထဲမှာ ထည့်တာ ပိုလွယ်ပါတယ်၊ ဒါပေမယ့် ဒီ key ကို public source code control ထဲမှာ မထည့်ရအောင် သေချာစေပါ။

စက်ပစ္စည်းများတွင် key နှစ်ခုနှင့် connection string နှစ်ခုရှိသည်။ ဒါကတော့ key တစ်ခု ပျက်စီးသွားပါက တစ်ခုမှ တစ်ခုကို ပြောင်းလဲအသုံးပြုနိုင်ရန် key rotation လုပ်နိုင်စေသည်။ ထို့နောက် ပျက်စီးသွားသော key ကို ပြန်လည်ထုတ်လုပ်နိုင်သည်။

X.509 လက်မှတ်များ

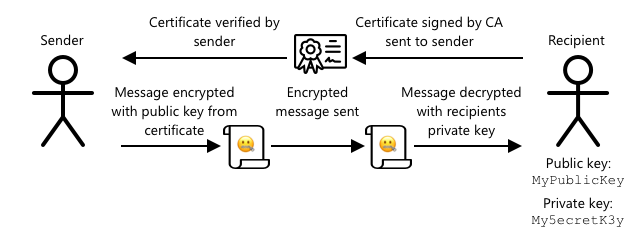

Public/private key pair ဖြင့် asymmetric encryption ကို အသုံးပြုသောအခါ၊ သင့် public key ကို သင့်ထံ data ပေးပို့လိုသူအားလုံးကို ပေးရန် လိုအပ်သည်။ ပြဿနာကတော့ သင့် public key ဟုတ်ကြောင်း key ရရှိသူက ဘယ်လိုသေချာနိုင်မလဲဆိုတာပါ။ Key တစ်ခု ပေးပို့ခြင်းအစား၊ သင့် public key ကို ယုံကြည်စိတ်ချရသော တတိယပါတီ (trusted third party) မှ အတည်ပြုထားသော လက်မှတ် (certificate) ထဲတွင် ထည့်သွင်းပေးနိုင်သည်။ ဒီလိုလက်မှတ်ကို X.509 လက်မှတ်ဟု ခေါ်သည်။

X.509 လက်မှတ်များသည် public/private key pair ၏ public key အပိုင်းကို ပါဝင်သော digital စာရွက်စာတမ်းများဖြစ်သည်။ ယုံကြည်စိတ်ချရသော Certification authorities (CAs) ဟုခေါ်သော အဖွဲ့အစည်းများမှ ထုတ်ပေးပြီး၊ key သည် သင့်ထံမှလာသည်ဟု အတည်ပြုရန် CA မှ digital signature ဖြင့် လက်မှတ်ရေးထိုးထားသည်။ သင်သည် CA ကို ယုံကြည်သောကြောင့် လက်မှတ်ကို ယုံကြည်ပြီး၊ public key သည် လက်မှတ်ပိုင်ရှင်ထံမှလာသည်ဟု ယုံကြည်နိုင်သည်။ ဥပမာအားဖြင့် သင်သည် နိုင်ငံတစ်ခုမှ ထုတ်ပေးသော နိုင်ငံကူးလက်မှတ် သို့မဟုတ် မောင်းနှင်ခွင့်လက်မှတ်ကို ယုံကြည်သကဲ့သို့ပင်ဖြစ်သည်။ လက်မှတ်များသည် အခကြေးငွေရှိသဖြင့်၊ သင်ကိုယ်တိုင်လက်မှတ်ထုတ် (self-sign) လုပ်၍ စမ်းသပ်မှုအတွက် အသုံးပြုနိုင်သည်။

💁 Self-signed လက်မှတ်ကို production release အတွက် 절대로 အသုံးမပြုသင့်ပါ။

ဒီလက်မှတ်များတွင် အချက်အလက်အမျိုးမျိုး ပါဝင်ပြီး၊ public key ပိုင်ရှင်၊ CA ၏ အသေးစိတ်အချက်အလက်၊ သက်တမ်းကာလနှင့် public key ကိုပါဝင်သည်။ လက်မှတ်ကို အသုံးမပြုမီ၊ CA မှ လက်မှတ်ရေးထိုးထားကြောင်း စစ်ဆေးခြင်းဖြင့် အတည်ပြုသင့်သည်။

✅ လက်မှတ်တွင် ပါဝင်သော အချက်အလက်များ၏ စာရင်းကို Microsoft Understanding X.509 Public Key Certificates tutorial တွင် ဖတ်ရှုနိုင်ပါသည်။

X.509 လက်မှတ်များကို အသုံးပြုသောအခါ၊ ပေးပို့သူနှင့် လက်ခံသူနှစ်ဦးစလုံးတွင် public/private key နှင့် X.509 လက်မှတ်များရှိရမည်။ ထို့နောက်၊ တစ်ဦးနှင့်တစ်ဦး လက်မှတ်များကို ဖလှယ်ပြီး၊ တစ်ဦး၏ public key ကို အသုံးပြု၍ data ကို စကားဝှက်ထားပြီး ပေးပို့ကာ၊ ကိုယ်ပိုင် private key ဖြင့် data ကို ဖြေရှင်းမည်ဖြစ်သည်။

X.509 လက်မှတ်များ၏ အဓိကအားသာချက်တစ်ခုမှာ စက်ပစ္စည်းများအကြား မျှဝေနိုင်ခြင်းဖြစ်သည်။ လက်မှတ်တစ်ခုကို ဖန်တီးပြီး၊ IoT Hub သို့ upload လုပ်ကာ၊ စက်ပစ္စည်းအားလုံးအတွက် အသုံးပြုနိုင်သည်။ စက်ပစ္စည်းတစ်ခုစီသည် IoT Hub မှ ပေးပို့သော မက်ဆေ့များကို ဖြေရှင်းရန် private key ကိုသာ သိရှိရမည်ဖြစ်သည်။

စက်ပစ္စည်းမှ IoT Hub သို့ ပေးပို့သော မက်ဆေ့များကို စကားဝှက်ထားရန် အသုံးပြုသော လက်မှတ်ကို Microsoft မှ ထုတ်ပေးသည်။ ယင်းသည် Azure ဝန်ဆောင်မှုများစွာတွင် အသုံးပြုသော လက်မှတ်တစ်ခုဖြစ်ပြီး၊ SDK များတွင် built-in အဖြစ် ပါဝင်လေ့ရှိသည်။

💁 Public key သည် အများသိရှိနိုင်သော key ဖြစ်သည်။ Azure public key ကို Azure သို့ ပေးပို့ရန် data ကို စကားဝှက်ထားရန်သာ အသုံးပြုနိုင်ပြီး၊ data ကို ဖြေရှင်းရန် မရနိုင်ပါ။ ထို့ကြောင့်၊ ယင်းကို source code အပါအဝင် နေရာတိုင်းတွင် မျှဝေနိုင်ပါသည်။ ဥပမာအားဖြင့်၊ Azure IoT C SDK source code တွင်လည်း တွေ့နိုင်ပါသည်။

✅ X.509 လက်မှတ်များနှင့် ပတ်သက်သော အဓိပ္ပါယ်များကို The layman’s guide to X.509 certificate jargon တွင် ဖတ်ရှုနိုင်ပါသည်။

X.509 လက်မှတ်ကို ဖန်တီးပြီး အသုံးပြုရန်

X.509 လက်မှတ်ကို ဖန်တီးရန် လိုအပ်သော အဆင့်များမှာ -

-

Public/private key pair တစ်စုံကို ဖန်တီးပါ။ Public/private key pair ဖန်တီးရန် အများဆုံး အသုံးပြုသော algorithm တစ်ခုမှာ Rivest–Shamir–Adleman(RSA) ဖြစ်သည်။

-

Public key ကို သက်ဆိုင်ရာ data နှင့်အတူ CA သို့မဟုတ် self-signing ဖြင့် လက်မှတ်ရေးထိုးရန် တင်ပြပါ။

Azure CLI တွင် IoT Hub တွင် စက်ပစ္စည်း identity အသစ်တစ်ခု ဖန်တီးရန်၊ public/private key pair ကို အလိုအလျောက် ဖန်တီးရန်နှင့် self-signed လက်မှတ်ကို ဖန်တီးရန် command များပါရှိသည်။

💁 Azure CLI ကို အသုံးမပြုဘဲ အဆင့်အသေးစိတ်ကို ကြည့်လိုပါက၊ Using OpenSSL to create self-signed certificates tutorial in the Microsoft IoT Hub documentation တွင် ရှာဖွေကြည့်နိုင်ပါသည်။

Task - X.509 လက်မှတ်ကို အသုံးပြု၍ စက်ပစ္စည်း identity ဖန်တီးပါ

-

စက်ပစ္စည်း identity အသစ်ကို register လုပ်ရန် အောက်ပါ command ကို run လုပ်ပါ၊ key နှင့် လက်မှတ်များကို အလိုအလျောက် ဖန်တီးပါမည် -

az iot hub device-identity create --device-id soil-moisture-sensor-x509 \ --am x509_thumbprint \ --output-dir . \ --hub-name <hub_name><hub_name>ကို သင့် IoT Hub အမည်ဖြင့် အစားထိုးပါ။ဤ command သည်

soil-moisture-sensor-x509ဟု အမည်ပေးထားသော စက်ပစ္စည်း identity ကို ဖန်တီးမည်ဖြစ်ပြီး၊ ယခင် lesson တွင် ဖန်တီးထားသော identity နှင့် ခွဲခြားထားသည်။ ထို့အပြင်၊ လက်ရှိ directory တွင် ဖိုင် ၂ ခုကို ဖန်တီးမည်ဖြစ်သည် -soil-moisture-sensor-x509-key.pem- ဤဖိုင်တွင် စက်ပစ္စည်း၏ private key ပါဝင်သည်။soil-moisture-sensor-x509-cert.pem- ဤဖိုင်သည် စက်ပစ္စည်း၏ X.509 လက်မှတ်ဖိုင်ဖြစ်သည်။

ဤဖိုင်များကို လုံခြုံစွာ သိမ်းဆည်းပါ။ Private key ဖိုင်ကို public source code control ထဲသို့ မထည့်သင့်ပါ။

Task - သင့်စက်ပစ္စည်း code တွင် X.509 လက်မှတ်ကို အသုံးပြုပါ

သင့် IoT စက်ပစ္စည်းကို cloud နှင့် ချိတ်ဆက်ရန် X.509 လက်မှတ်ကို အသုံးပြုရန် အောက်ပါ လမ်းညွှန်များကို လိုက်နာပါ -

🚀 စိန်ခေါ်မှု

Resource Groups နှင့် IoT Hubs ကဲ့သို့သော Azure ဝန်ဆောင်မှုများကို ဖန်တီးခြင်း၊ စီမံခန့်ခွဲခြင်းနှင့် ဖျက်သိမ်းခြင်းအတွက် နည်းလမ်းများစွာ ရှိသည်။ နည်းလမ်းတစ်ခုမှာ Azure Portal ဖြစ်ပြီး၊ သင့် Azure ဝန်ဆောင်မှုများကို စီမံခန့်ခွဲရန် GUI ပေးသော web-based interface တစ်ခုဖြစ်သည်။

portal.azure.com သို့ သွားပြီး portal ကို စူးစမ်းကြည့်ပါ။ IoT Hub တစ်ခုကို ဖန်တီးပြီး၊ ထို့နောက် ဖျက်သိမ်းနိုင်မလား စမ်းကြည့်ပါ။

အကြံပြုချက် - portal မှတစ်ဆင့် ဝန်ဆောင်မှုများကို ဖန်တီးသောအခါ၊ Resource Group ကို ကြိုတင်ဖန်တီးရန် မလိုအပ်ပါ၊ ဝန်ဆောင်မှုကို ဖန်တီးစဉ် Resource Group ကို ဖန်တီးနိုင်ပါသည်။ အပြီးသတ်ပါက Resource Group ကို ဖျက်သိမ်းရန် သေချာပါစေ။

Azure Portal နှင့် ပတ်သက်သော စာရွက်စာတမ်းများ၊ လမ်းညွှန်များနှင့် လေ့ကျင့်မှုများကို Azure portal documentation တွင် ရှာဖွေကြည့်နိုင်ပါသည်။

Post-lecture quiz

ပြန်လည်သုံးသပ်ခြင်းနှင့် ကိုယ်တိုင်လေ့လာခြင်း

- History of cryptography page on Wikipedia တွင် cryptography ၏ သမိုင်းကြောင်းကို ဖတ်ရှုပါ။

- X.509 page on Wikipedia တွင် X.509 လက်မှတ်များအကြောင်းကို ဖတ်ရှုပါ။

အိမ်စာ

အကြောင်းကြားချက်:

ဤစာရွက်စာတမ်းကို AI ဘာသာပြန်ဝန်ဆောင်မှု Co-op Translator ကို အသုံးပြု၍ ဘာသာပြန်ထားပါသည်။ ကျွန်ုပ်တို့သည် တိကျမှုအတွက် ကြိုးစားနေသော်လည်း၊ အလိုအလျောက် ဘာသာပြန်ခြင်းတွင် အမှားများ သို့မဟုတ် မမှန်ကန်မှုများ ပါရှိနိုင်သည်ကို သတိပြုပါ။ မူရင်းဘာသာစကားဖြင့် ရေးသားထားသော စာရွက်စာတမ်းကို အာဏာတရားရှိသော ရင်းမြစ်အဖြစ် သတ်မှတ်သင့်ပါသည်။ အရေးကြီးသော အချက်အလက်များအတွက် လူ့ဘာသာပြန်ပညာရှင်များမှ ပရော်ဖက်ရှင်နယ် ဘာသာပြန်ခြင်းကို အကြံပြုပါသည်။ ဤဘာသာပြန်ကို အသုံးပြုခြင်းမှ ဖြစ်ပေါ်လာသော အလွဲအမှားများ သို့မဟုတ် အနားလွဲမှုများအတွက် ကျွန်ုပ်တို့သည် တာဝန်မယူပါ။