48 KiB

तुमच्या वनस्पतींचे संरक्षण करा

स्केच नोट नित्या नरसिंहन यांनी तयार केली आहे. मोठ्या आवृत्तीसाठी प्रतिमेवर क्लिक करा.

व्याख्यानपूर्व प्रश्नमंजुषा

परिचय

गेल्या काही धड्यांमध्ये तुम्ही मातीचे निरीक्षण करणारे IoT उपकरण तयार केले आणि ते क्लाउडशी जोडले. पण जर प्रतिस्पर्धी शेतकऱ्यांसाठी काम करणाऱ्या हॅकर्सनी तुमच्या IoT उपकरणांवर नियंत्रण मिळवले तर काय होईल? जर त्यांनी मातीतील ओलसरतेचे खोटे उच्च वाचन पाठवले, ज्यामुळे तुमच्या वनस्पतींना पाणी मिळणार नाही, किंवा पाणी देणारी प्रणाली सतत चालू ठेवली, ज्यामुळे वनस्पती जास्त पाण्यामुळे मरतील आणि तुमचा पाण्याचा खर्च वाढेल?

या धड्यात तुम्ही IoT उपकरणांचे संरक्षण कसे करावे हे शिकाल. हा प्रकल्पाचा शेवटचा धडा असल्याने, तुम्ही तुमच्या क्लाउड संसाधनांची साफसफाई कशी करावी हे देखील शिकाल, ज्यामुळे संभाव्य खर्च कमी होईल.

या धड्यात आपण शिकणार आहोत:

- IoT उपकरणांचे संरक्षण का आवश्यक आहे?

- क्रिप्टोग्राफी

- तुमच्या IoT उपकरणांचे संरक्षण करा

- X.509 प्रमाणपत्र तयार करा आणि वापरा

🗑 हा प्रकल्पातील शेवटचा धडा आहे, त्यामुळे हा धडा आणि असाइनमेंट पूर्ण केल्यानंतर, तुमच्या क्लाउड सेवांची साफसफाई करायला विसरू नका. असाइनमेंट पूर्ण करण्यासाठी तुम्हाला या सेवांची गरज भासेल, त्यामुळे आधी ती पूर्ण करा.

आवश्यक असल्यास तुमच्या प्रकल्पाची साफसफाई मार्गदर्शक पहा.

IoT उपकरणांचे संरक्षण का आवश्यक आहे?

IoT सुरक्षा म्हणजे केवळ अपेक्षित उपकरणेच तुमच्या क्लाउड IoT सेवेशी कनेक्ट होऊ शकतील आणि टेलिमेट्री पाठवू शकतील याची खात्री करणे, तसेच केवळ तुमची क्लाउड सेवा तुमच्या उपकरणांना आदेश पाठवू शकते याची खात्री करणे. IoT डेटा वैयक्तिक असू शकतो, ज्यामध्ये वैद्यकीय किंवा खाजगी डेटा समाविष्ट असतो, त्यामुळे तुमच्या संपूर्ण अनुप्रयोगाने हा डेटा लीक होण्यापासून रोखण्यासाठी सुरक्षा विचारात घेतली पाहिजे.

जर तुमचा IoT अनुप्रयोग सुरक्षित नसेल, तर खालील जोखमी उद्भवू शकतात:

- खोटे उपकरण चुकीचा डेटा पाठवू शकते, ज्यामुळे तुमचा अनुप्रयोग चुकीच्या पद्धतीने प्रतिसाद देईल. उदाहरणार्थ, ते सतत उच्च माती ओलसरतेचे वाचन पाठवू शकते, ज्यामुळे तुमची सिंचन प्रणाली कधीही चालू होणार नाही आणि तुमच्या वनस्पती पाण्याअभावी मरतील.

- अनधिकृत वापरकर्ते IoT उपकरणांमधून डेटा वाचू शकतात, ज्यामध्ये वैयक्तिक किंवा व्यवसायासाठी महत्त्वाचा डेटा असतो.

- हॅकर्स उपकरणावर नियंत्रण ठेवण्यासाठी आदेश पाठवू शकतात, ज्यामुळे उपकरण किंवा जोडलेल्या हार्डवेअरचे नुकसान होऊ शकते.

- IoT उपकरणाशी कनेक्ट होऊन, हॅकर्स अतिरिक्त नेटवर्कमध्ये प्रवेश करू शकतात आणि खाजगी प्रणालींमध्ये प्रवेश मिळवू शकतात.

- द्वेषपूर्ण वापरकर्ते वैयक्तिक डेटामध्ये प्रवेश करू शकतात आणि ब्लॅकमेलसाठी याचा वापर करू शकतात.

हे वास्तविक जीवनातील परिदृश्य आहेत आणि वारंवार घडतात. काही उदाहरणे आधीच्या धड्यांमध्ये दिली गेली होती, पण येथे आणखी काही आहेत:

- 2018 मध्ये, हॅकर्सनी एका फिश टँक थर्मोस्टॅटवरील उघड्या WiFi प्रवेश बिंदूचा वापर करून एका कॅसिनोच्या नेटवर्कमध्ये प्रवेश मिळवला आणि डेटा चोरला. The Hacker News - Casino Gets Hacked Through Its Internet-Connected Fish Tank Thermometer

- 2016 मध्ये, मिराई बॉटनेटने Dyn या इंटरनेट सेवा प्रदात्यावर सेवा नाकारण्याचा हल्ला केला, ज्यामुळे इंटरनेटचा मोठा भाग बंद पडला. या बॉटनेटने DVRs आणि कॅमेऱ्यांसारख्या IoT उपकरणांशी कनेक्ट होण्यासाठी मालवेअरचा वापर केला, ज्यांनी डिफॉल्ट युजरनेम आणि पासवर्ड वापरले होते. The Guardian - DDoS attack that disrupted internet was largest of its kind in history, experts say

- Spiral Toys ने त्यांच्या CloudPets कनेक्टेड खेळण्यांच्या वापरकर्त्यांचा डेटाबेस इंटरनेटवर सार्वजनिकपणे उपलब्ध ठेवला होता. Troy Hunt - Data from connected CloudPets teddy bears leaked and ransomed, exposing kids' voice messages.

- Strava ने धावपटूंना टॅग केले आणि त्यांच्या मार्गांचे प्रदर्शन केले, ज्यामुळे अनोळखी लोकांना तुमचे घर कुठे आहे हे समजण्याची शक्यता निर्माण झाली. Kim Komndo - Fitness app could lead a stranger right to your home — change this setting.

✅ संशोधन करा: IoT हॅक्स आणि IoT डेटाच्या उल्लंघनांची अधिक उदाहरणे शोधा, विशेषतः इंटरनेटशी जोडलेल्या टूथब्रश किंवा वजनकाट्यांसारख्या वैयक्तिक वस्तूंबाबत. या हॅक्सचा बळी किंवा ग्राहकांवर काय परिणाम होऊ शकतो याचा विचार करा.

💁 सुरक्षा हा एक मोठा विषय आहे, आणि हा धडा केवळ तुमच्या उपकरणाला क्लाउडशी जोडण्याच्या मूलभूत गोष्टींवर लक्ष केंद्रित करेल. इतर विषयांमध्ये डेटा ट्रान्झिटमध्ये बदलांसाठी निरीक्षण करणे, उपकरणे थेट हॅक करणे किंवा उपकरणांच्या कॉन्फिगरेशनमध्ये बदल करणे यांचा समावेश आहे. IoT हॅकिंग हा इतका मोठा धोका आहे की Azure Defender for IoT यासारखी साधने विकसित केली गेली आहेत. ही साधने तुमच्या संगणकावरील अँटी-व्हायरस आणि सुरक्षा साधनांसारखीच आहेत, फक्त लहान, कमी शक्तीच्या IoT उपकरणांसाठी डिझाइन केलेली आहेत.

क्रिप्टोग्राफी

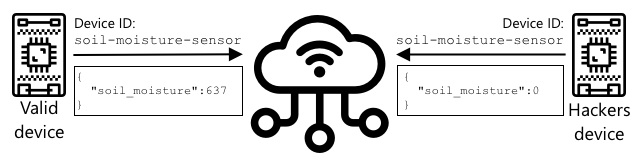

जेव्हा एखादे उपकरण IoT सेवेशी कनेक्ट होते, तेव्हा ते स्वतःला ओळखण्यासाठी एक ID वापरते. समस्या अशी आहे की हा ID क्लोन केला जाऊ शकतो - हॅकर खोटे उपकरण सेट करू शकतो जे खऱ्या उपकरणासारखा ID वापरतो पण चुकीचा डेटा पाठवतो.

यावर उपाय म्हणजे पाठवला जाणारा डेटा एका गोंधळलेल्या स्वरूपात रूपांतरित करणे, ज्यासाठी उपकरण आणि क्लाउडला फक्त माहीत असलेली काही मूल्ये वापरली जातात. या प्रक्रियेला एन्क्रिप्शन म्हणतात, आणि डेटा एन्क्रिप्ट करण्यासाठी वापरले जाणारे मूल्य एन्क्रिप्शन की म्हणतात.

क्लाउड सेवा नंतर डेटा वाचनीय स्वरूपात रूपांतरित करू शकते, ज्याला डिक्रिप्शन म्हणतात, आणि यासाठी एन्क्रिप्शन की किंवा डिक्रिप्शन की वापरली जाते. जर एन्क्रिप्टेड संदेश डिक्रिप्ट करण्यासाठी योग्य की वापरली गेली नाही, तर उपकरण हॅक झाले आहे आणि संदेश नाकारला जातो.

एन्क्रिप्शन आणि डिक्रिप्शन करण्याच्या तंत्राला क्रिप्टोग्राफी म्हणतात.

सुरुवातीची क्रिप्टोग्राफी

सुरुवातीच्या काळातील क्रिप्टोग्राफीमध्ये सब्स्टिट्यूशन सायफर्सचा समावेश होता, ज्याचा उगम 3,500 वर्षांपूर्वीचा आहे. सब्स्टिट्यूशन सायफर्समध्ये एका अक्षराऐवजी दुसरे अक्षर वापरले जाते. उदाहरणार्थ, Caesar cipher मध्ये वर्णमालेतील अक्षरे एका निश्चित संख्येने सरकवली जातात, आणि केवळ संदेश पाठवणारा आणि प्राप्तकर्ता यांना किती अक्षरे सरकवायची आहेत हे माहीत असते.

विजेनेर सायफर ने याला पुढे नेले, ज्यामध्ये मजकूर एन्क्रिप्ट करण्यासाठी शब्दांचा वापर केला जातो, त्यामुळे मूळ मजकूरातील प्रत्येक अक्षर वेगवेगळ्या प्रमाणात सरकवले जाते, नेहमीच समान संख्येने अक्षरे सरकवली जात नाहीत.

क्रिप्टोग्राफीचा वापर विविध उद्दिष्टांसाठी केला जात असे, जसे की प्राचीन मेसोपोटेमियामध्ये कुंभाराच्या ग्लेझ रेसिपीचे संरक्षण करणे, भारतात गुप्त प्रेमपत्रे लिहिणे, किंवा प्राचीन इजिप्शियन जादूच्या मंत्रांना गुप्त ठेवणे.

आधुनिक क्रिप्टोग्राफी

आधुनिक क्रिप्टोग्राफी खूप प्रगत आहे, ज्यामुळे ती सुरुवातीच्या पद्धतींपेक्षा फोडणे कठीण आहे. आधुनिक क्रिप्टोग्राफीमध्ये डेटा एन्क्रिप्ट करण्यासाठी गुंतागुंतीच्या गणिताचा वापर केला जातो, ज्यामुळे ब्रूट फोर्स हल्ले करणे अशक्य होते.

क्रिप्टोग्राफीचा वापर सुरक्षित संवादांसाठी विविध प्रकारे केला जातो. जर तुम्ही GitHub वरील ही पृष्ठ वाचत असाल, तर तुम्हाला वेबसाइटचा पत्ता HTTPS ने सुरू होत असल्याचे दिसेल, याचा अर्थ तुमच्या ब्राउझर आणि GitHub च्या वेब सर्व्हरमधील संवाद एन्क्रिप्टेड आहे. जर कोणी तुमच्या ब्राउझर आणि GitHub दरम्यान वाहणारा इंटरनेट ट्रॅफिक वाचण्यास सक्षम असेल, तर ते डेटा वाचू शकणार नाहीत कारण तो एन्क्रिप्टेड आहे. तुमचा संगणक तुमच्या हार्ड ड्राइव्हवरील सर्व डेटा देखील एन्क्रिप्ट करू शकतो, त्यामुळे जर कोणी तो चोरला, तर तुमचा पासवर्डशिवाय ते तुमचा डेटा वाचू शकणार नाहीत.

🎓 HTTPS म्हणजे HyperText Transfer Protocol Secure

दुर्दैवाने, सर्व काही सुरक्षित नाही. काही उपकरणांमध्ये कोणतीही सुरक्षा नसते, तर काही उपकरणे सहज फोडता येणाऱ्या कीजसह सुरक्षित असतात, किंवा कधी कधी सर्व उपकरणे समान की वापरतात. काही खूप वैयक्तिक IoT उपकरणांमध्ये WiFi किंवा Bluetooth द्वारे कनेक्ट होण्यासाठी समान पासवर्ड असतो. जर तुम्ही तुमच्या स्वतःच्या उपकरणाशी कनेक्ट होऊ शकता, तर तुम्ही इतर कोणाच्याही उपकरणाशी कनेक्ट होऊ शकता. एकदा कनेक्ट झाल्यावर तुम्ही खूप खाजगी डेटामध्ये प्रवेश करू शकता, किंवा त्यांच्या उपकरणावर नियंत्रण मिळवू शकता.

💁 आधुनिक क्रिप्टोग्राफीच्या गुंतागुंती आणि एन्क्रिप्शन फोडण्यासाठी अब्जावधी वर्षे लागू शकतात या दाव्यांनंतरही, क्वांटम संगणनाच्या उदयामुळे ज्ञात सर्व एन्क्रिप्शन अल्पावधीत फोडण्याची शक्यता निर्माण झाली आहे!

सममितीय आणि असममितीय की

एन्क्रिप्शन दोन प्रकारांमध्ये येते - सममितीय आणि असममितीय.

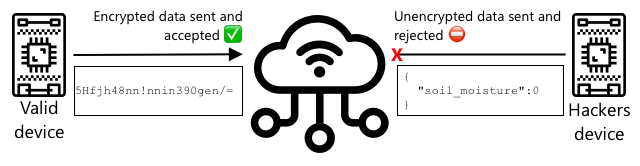

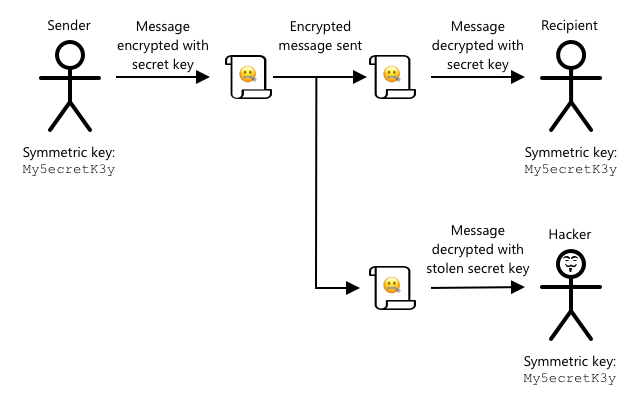

सममितीय एन्क्रिप्शनमध्ये डेटा एन्क्रिप्ट आणि डिक्रिप्ट करण्यासाठी समान की वापरली जाते. पाठवणारा आणि प्राप्तकर्ता यांना समान की माहित असणे आवश्यक आहे. हा प्रकार कमी सुरक्षित आहे, कारण की कशातरी शेअर करावी लागते. पाठवणाऱ्याने प्राप्तकर्त्याला एन्क्रिप्टेड संदेश पाठवायचा असल्यास, पाठवणाऱ्याने प्रथम प्राप्तकर्त्याला की पाठवावी लागते.

जर की ट्रान्झिटमध्ये चोरीला गेली, किंवा पाठवणारा किंवा प्राप्तकर्ता हॅक झाला आणि की सापडली, तर एन्क्रिप्शन फोडले जाऊ शकते.

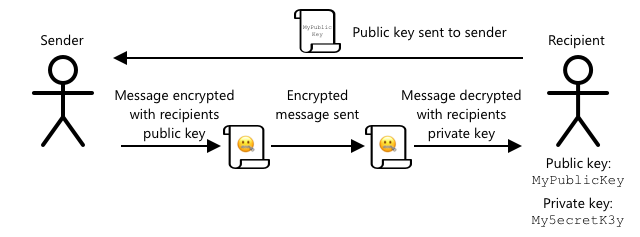

असममितीय एन्क्रिप्शनमध्ये 2 की वापरल्या जातात - एन्क्रिप्शन की आणि डिक्रिप्शन की, ज्याला सार्वजनिक/खाजगी की जोडी म्हणतात. सार्वजनिक की संदेश एन्क्रिप्ट करण्यासाठी वापरली जाते, पण ती डिक्रिप्ट करण्यासाठी वापरता येत नाही, खाजगी की संदेश डिक्रिप्ट करण्यासाठी वापरली जाते पण ती एन्क्रिप्ट करण्यासाठी वापरता येत नाही.

प्राप्तकर्ता त्यांची सार्वजनिक की शेअर करतो, आणि पाठवणारा याचा वापर संदेश एन्क्रिप्ट करण्यासाठी करतो. एकदा संदेश पाठवला की, प्राप्तकर्ता त्यांची खाजगी की वापरून तो डिक्रिप्ट करतो. असममितीय एन्क्रिप्शन अधिक सुरक्षित आहे कारण खाजगी की प्राप्तकर्त्याद्वारे खाजगी ठेवली जाते आणि कधीही शेअर केली जात नाही. सार्वजनिक की कोणालाही मिळू शकते कारण ती केवळ संदेश एन्क्रिप्ट करण्यासाठी वापरली जाऊ शकते.

सममितीय एन्क्रिप्शन असममितीय एन्क्रिप्शनपेक्षा जलद आहे, असममितीय अधिक सुरक्षित आहे. काही प्रणाली दोन्ही वापरतात - सममितीय की एन्क्रिप्ट आणि शेअर करण्यासाठी असममितीय एन्क्रिप्शन वापरतात, नंतर सर्व डेटा एन्क्रिप्ट करण्यासाठी सममितीय की वापरतात. यामुळे पाठवणारा आणि प्राप्तकर्ता यांच्यात सममितीय की शेअर करणे अधिक सुरक्षित होते, आणि डेटा एन्क्रिप्ट आणि डिक्रिप्ट करताना जलद होते.

तुमच्या IoT उपकरणांचे संरक्षण करा

IoT उपकरणे सममितीय किंवा असममितीय एन्क्रिप्शन वापरून सुरक्षित केली जाऊ शकतात. सममितीय सोपे आहे, पण कमी सुरक्षित आहे.

सममितीय की

जेव्हा तुम्ही तुमचे IoT उपकरण IoT Hub शी संवाद साधण्यासाठी सेट केले, तेव्हा तुम्ही एक कनेक्शन स्ट्रिंग वापरले. कनेक्शन स्ट्रिंगचे एक उदाहरण:

HostName=soil-moisture-sensor.azure-devices.net;DeviceId=soil-moisture-sensor;SharedAccessKey=Bhry+ind7kKEIDxubK61RiEHHRTrPl7HUow8cEm/mU0=

हा कनेक्शन स्ट्रिंग तीन भागांनी बनलेला आहे, जे अर्धविरामाने वेगळे केलेले आहेत, आणि प्रत्येक भाग एक की आणि मूल्य आहे:

| की | मूल्य | वर्णन |

|---|---|---|

| HostName | soil-moisture-sensor.azure-devices.net |

IoT Hub चा URL |

| DeviceId | soil-moisture-sensor |

उपकरणाचा अद्वितीय ID |

| SharedAccessKey | Bhry+ind7kKEIDxubK61RiEHHRTrPl7HUow8cEm/mU0= |

एक सममितीय की जी उपकरण आणि IoT Hub ला माहित आहे |

या कनेक्शन स्ट्रिंगचा शेवटचा भाग, SharedAccessKey, ही सममितीय की आहे जी उपकरण आणि IoT Hub ला माहित आहे. ही की कधीही उपकरणाकडून क्लाउडला किंवा क्लाउडकडून उपकरणाला पाठवली जात नाही. त्याऐवजी, ती पाठवलेल्या किंवा प्राप्त केलेल्या डेटाला एन्क्रिप्ट करण्यासाठी वापरली जाते.

✅ एक प्रयोग करा. जर तुम्ही तुमच्या IoT उपकरणाशी कनेक्ट करताना कनेक्शन स्ट्रिंगमधील SharedAccessKey भाग बदलला, तर काय होईल? प्रय

💁 तुमच्या IoT डिव्हाइससाठी कालबाह्यता वेळेमुळे अचूक वेळ माहित असणे आवश्यक आहे, जो सामान्यतः NTP सर्व्हरकडून वाचला जातो. जर वेळ अचूक नसेल, तर कनेक्शन अयशस्वी होईल.

कनेक्शन झाल्यानंतर, डिव्हाइसकडून IoT Hub ला किंवा IoT Hub कडून डिव्हाइसला पाठवलेला सर्व डेटा शेअर केलेल्या ऍक्सेस कीसह एन्क्रिप्ट केला जाईल.

✅ तुमच्या मते, जर अनेक डिव्हाइस एकच कनेक्शन स्ट्रिंग शेअर करत असतील तर काय होईल?

💁 कोडमध्ये ही की साठवणे ही खराब सुरक्षा पद्धत आहे. जर हॅकरने तुमचा सोर्स कोड मिळवला, तर त्याला तुमची की मिळू शकते. कोड रिलीज करताना हे अधिक कठीण होते कारण प्रत्येक डिव्हाइससाठी अपडेटेड कीसह पुन्हा संकलन करावे लागते. ही की हार्डवेअर सुरक्षा मॉड्यूलमधून लोड करणे चांगले आहे - IoT डिव्हाइसवरील एक चिप जी एन्क्रिप्टेड मूल्ये साठवते जी तुमच्या कोडद्वारे वाचली जाऊ शकते.

IoT शिकताना, जसे तुम्ही पूर्वीच्या धड्यात केले होते, कोडमध्ये की ठेवणे सोपे असते, परंतु तुम्हाला खात्री करावी लागेल की ही की सार्वजनिक सोर्स कोड कंट्रोलमध्ये चेक इन केली जात नाही.

डिव्हाइसकडे 2 की आणि 2 संबंधित कनेक्शन स्ट्रिंग असतात. यामुळे तुम्हाला की फिरवता येते - म्हणजेच पहिली की कॉम्प्रोमाइज झाल्यास दुसऱ्या कीकडे स्विच करणे आणि पहिली की पुन्हा तयार करणे.

X.509 प्रमाणपत्रे

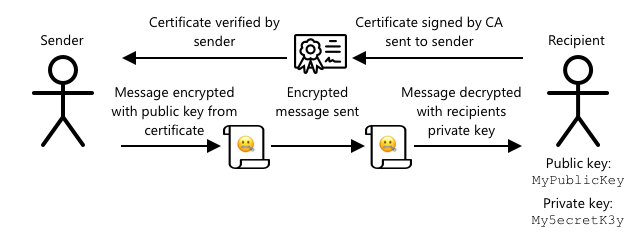

जेव्हा तुम्ही सार्वजनिक/खाजगी की जोडासह असममित एन्क्रिप्शन वापरत असता, तेव्हा तुम्हाला डेटा पाठवू इच्छिणाऱ्या कोणालाही तुमची सार्वजनिक की प्रदान करावी लागते. समस्या अशी आहे की, तुमची की प्राप्त करणारी व्यक्ती कशी खात्री करेल की ती तुमचीच सार्वजनिक की आहे, दुसऱ्या कोणीतरी तुमचे भासवून देत नाही? की प्रदान करण्याऐवजी, तुम्ही तुमची सार्वजनिक की प्रमाणपत्रामध्ये प्रदान करू शकता जी विश्वासार्ह तृतीय पक्षाद्वारे सत्यापित केली गेली आहे, ज्याला X.509 प्रमाणपत्र म्हणतात.

X.509 प्रमाणपत्रे डिजिटल दस्तऐवज आहेत ज्यामध्ये सार्वजनिक/खाजगी की जोडाचा सार्वजनिक की भाग असतो. ही प्रमाणपत्रे सामान्यतः प्रमाणपत्र प्राधिकरणे (CAs) नावाच्या विश्वासार्ह संस्थांपैकी एकाद्वारे जारी केली जातात आणि CA द्वारे डिजिटल स्वाक्षरी केली जाते ज्यामुळे की वैध आहे आणि तुमच्याकडून येते हे सूचित होते. तुम्ही प्रमाणपत्रावर विश्वास ठेवता आणि सार्वजनिक की प्रमाणपत्राने सांगितलेल्या व्यक्तीकडून आहे यावर विश्वास ठेवता, कारण तुम्ही CA वर विश्वास ठेवता, जसे तुम्ही पासपोर्ट किंवा ड्रायव्हिंग लायसन्सवर विश्वास ठेवता कारण तुम्ही ते जारी करणाऱ्या देशावर विश्वास ठेवता. प्रमाणपत्रे पैसे खर्च करतात, त्यामुळे तुम्ही 'स्वयं-स्वाक्षरी' देखील करू शकता, म्हणजेच चाचणीसाठी स्वतःद्वारे स्वाक्षरी केलेले प्रमाणपत्र तयार करणे.

💁 उत्पादनासाठी रिलीजसाठी कधीही स्वयं-स्वाक्षरी केलेले प्रमाणपत्र वापरू नये.

या प्रमाणपत्रांमध्ये अनेक फील्ड असतात, ज्यामध्ये सार्वजनिक की कोणी दिली आहे, ती जारी करणाऱ्या CA चे तपशील, ती किती काळ वैध आहे आणि सार्वजनिक की स्वतः. प्रमाणपत्र वापरण्यापूर्वी, मूळ CA द्वारे स्वाक्षरी केले आहे की नाही हे तपासून ते सत्यापित करणे चांगली पद्धत आहे.

✅ प्रमाणपत्रातील फील्डची संपूर्ण यादी Microsoft Understanding X.509 Public Key Certificates tutorial मध्ये वाचू शकता.

X.509 प्रमाणपत्रे वापरताना, पाठवणारा आणि प्राप्त करणारा दोघांकडे त्यांचे स्वतःचे सार्वजनिक आणि खाजगी की असतील, तसेच दोघांकडे X.509 प्रमाणपत्रे असतील ज्यामध्ये सार्वजनिक की असेल. ते नंतर X.509 प्रमाणपत्रांची देवाणघेवाण करतात, एकमेकांच्या सार्वजनिक कीचा वापर करून ते पाठवलेला डेटा एन्क्रिप्ट करतात आणि त्यांची स्वतःची खाजगी की वापरून ते प्राप्त केलेला डेटा डीक्रिप्ट करतात.

X.509 प्रमाणपत्रे वापरण्याचा एक मोठा फायदा म्हणजे ती डिव्हाइस दरम्यान शेअर केली जाऊ शकतात. तुम्ही एक प्रमाणपत्र तयार करू शकता, ते IoT Hub वर अपलोड करू शकता आणि तुमच्या सर्व डिव्हाइससाठी याचा वापर करू शकता. प्रत्येक डिव्हाइसला IoT Hub कडून प्राप्त होणारे संदेश डीक्रिप्ट करण्यासाठी फक्त खाजगी की माहित असणे आवश्यक आहे.

तुमच्या डिव्हाइसद्वारे IoT Hub ला पाठवलेले संदेश एन्क्रिप्ट करण्यासाठी वापरलेले प्रमाणपत्र Microsoft द्वारे प्रकाशित केले जाते. हेच प्रमाणपत्र बरेच Azure सेवा वापरतात आणि SDK मध्ये समाविष्ट असते.

💁 लक्षात ठेवा, सार्वजनिक की म्हणजे सार्वजनिकच. Azure सार्वजनिक की फक्त Azure ला पाठवलेला डेटा एन्क्रिप्ट करण्यासाठी वापरली जाऊ शकते, डीक्रिप्ट करण्यासाठी नाही, त्यामुळे ती सर्वत्र शेअर केली जाऊ शकते, सोर्स कोडसह. उदाहरणार्थ, तुम्ही ते Azure IoT C SDK source code मध्ये पाहू शकता.

✅ X.509 प्रमाणपत्रांसह बरेच तांत्रिक शब्द आहेत. तुम्ही The layman’s guide to X.509 certificate jargon मध्ये काही शब्दांची व्याख्या वाचू शकता.

X.509 प्रमाणपत्र तयार करा आणि वापरा

X.509 प्रमाणपत्र तयार करण्याची पावले:

-

सार्वजनिक/खाजगी की जोड तयार करा. सार्वजनिक/खाजगी की जोड तयार करण्यासाठी सर्वाधिक वापरला जाणारा अल्गोरिदम Rivest–Shamir–Adleman(RSA) आहे.

-

सार्वजनिक की संबंधित डेटा स्वाक्षरीसाठी सबमिट करा, CA द्वारे किंवा स्वयं-स्वाक्षरीद्वारे.

Azure CLI मध्ये IoT Hub मध्ये नवीन डिव्हाइस ओळख तयार करण्यासाठी आणि सार्वजनिक/खाजगी की जोड आपोआप तयार करण्यासाठी आणि स्वयं-स्वाक्षरी प्रमाणपत्र तयार करण्यासाठी कमांड आहेत.

💁 जर तुम्हाला Azure CLI वापरण्याऐवजी तपशीलवार पावले पाहायची असतील, तर तुम्ही Using OpenSSL to create self-signed certificates tutorial in the Microsoft IoT Hub documentation मध्ये पाहू शकता.

कार्य - X.509 प्रमाणपत्र वापरून डिव्हाइस ओळख तयार करा

-

खालील कमांड चालवा नवीन डिव्हाइस ओळख नोंदवण्यासाठी, की आणि प्रमाणपत्रे आपोआप तयार करण्यासाठी:

az iot hub device-identity create --device-id soil-moisture-sensor-x509 \ --am x509_thumbprint \ --output-dir . \ --hub-name <hub_name><hub_name>तुमच्या IoT Hub साठी वापरलेल्या नावाने बदला.हे

soil-moisture-sensor-x509आयडीसह डिव्हाइस तयार करेल, जे तुम्ही मागील धड्यात तयार केलेल्या डिव्हाइस ओळखीपासून वेगळे आहे. ही कमांड सध्याच्या डिरेक्टरीमध्ये 2 फायली देखील तयार करेल:soil-moisture-sensor-x509-key.pem- ही फाइल डिव्हाइससाठी खाजगी की आहे.soil-moisture-sensor-x509-cert.pem- ही फाइल डिव्हाइससाठी X.509 प्रमाणपत्र आहे.

या फाइल्स सुरक्षित ठेवा! खाजगी की फाइल सार्वजनिक सोर्स कोड कंट्रोलमध्ये चेक इन करू नये.

कार्य - तुमच्या डिव्हाइस कोडमध्ये X.509 प्रमाणपत्र वापरा

तुमचे IoT डिव्हाइस X.509 प्रमाणपत्र वापरून क्लाउडशी कनेक्ट करण्यासाठी संबंधित मार्गदर्शक वाचा:

🚀 आव्हान

Resource Groups आणि IoT Hubs सारख्या Azure सेवांना तयार करणे, व्यवस्थापित करणे आणि हटवण्यासाठी अनेक मार्ग आहेत. एक मार्ग म्हणजे Azure Portal - एक वेब-आधारित इंटरफेस जो तुम्हाला तुमच्या Azure सेवांचे व्यवस्थापन करण्यासाठी GUI प्रदान करतो.

portal.azure.com वर जा आणि पोर्टल तपासा. पाहा तुम्ही पोर्टल वापरून IoT Hub तयार करू शकता का, नंतर ते हटवा.

सूचना - पोर्टलद्वारे सेवा तयार करताना, तुम्हाला Resource Group आधी तयार करण्याची गरज नाही, सेवा तयार करताना एक तयार केली जाऊ शकते. तुम्ही पूर्ण झाल्यावर ती हटवा!

Azure Portal वर भरपूर दस्तऐवज, ट्यूटोरियल्स आणि मार्गदर्शक Azure portal documentation मध्ये सापडतील.

व्याख्यानानंतरचा क्विझ

पुनरावलोकन आणि स्व-अभ्यास

- History of cryptography page on Wikipedia वर क्रिप्टोग्राफीचा इतिहास वाचा.

- X.509 page on Wikipedia वर X.509 प्रमाणपत्रांबद्दल वाचा.

असाइनमेंट

अस्वीकरण:

हा दस्तऐवज AI भाषांतर सेवा Co-op Translator चा वापर करून भाषांतरित करण्यात आला आहे. आम्ही अचूकतेसाठी प्रयत्नशील असलो तरी, कृपया लक्षात घ्या की स्वयंचलित भाषांतरांमध्ये त्रुटी किंवा अचूकतेचा अभाव असू शकतो. मूळ भाषेतील दस्तऐवज हा अधिकृत स्रोत मानला जावा. महत्त्वाच्या माहितीसाठी व्यावसायिक मानवी भाषांतराची शिफारस केली जाते. या भाषांतराचा वापर केल्यामुळे उद्भवणाऱ्या कोणत्याही गैरसमज किंवा चुकीच्या अर्थासाठी आम्ही जबाबदार राहणार नाही.