36 KiB

گیاه خود را ایمن نگه دارید

اسکچنوت توسط نیتیا ناراسیمهان. برای مشاهده نسخه بزرگتر روی تصویر کلیک کنید.

آزمون قبل از درس

مقدمه

در درسهای قبلی، شما یک دستگاه اینترنت اشیا برای نظارت بر خاک ایجاد کردید و آن را به ابر متصل کردید. اما اگر هکرهایی که برای یک کشاورز رقیب کار میکنند کنترل دستگاههای اینترنت اشیای شما را به دست بگیرند چه؟ اگر آنها دادههای رطوبت خاک بالا ارسال کنند تا گیاهان شما هرگز آبیاری نشوند، یا سیستم آبیاری شما را طوری تنظیم کنند که همیشه روشن باشد و گیاهان شما از آبیاری بیش از حد از بین بروند و هزینه زیادی برای آب به شما تحمیل شود چه؟

در این درس، شما درباره ایمنسازی دستگاههای اینترنت اشیا یاد خواهید گرفت. از آنجا که این آخرین درس این پروژه است، همچنین یاد خواهید گرفت که چگونه منابع ابری خود را پاکسازی کنید تا هزینههای احتمالی کاهش یابد.

در این درس به موضوعات زیر خواهیم پرداخت:

- چرا باید دستگاههای اینترنت اشیا را ایمن کنید؟

- رمزنگاری

- ایمنسازی دستگاههای اینترنت اشیا

- ایجاد و استفاده از گواهی X.509

🗑 این آخرین درس این پروژه است، بنابراین پس از تکمیل این درس و تکلیف، فراموش نکنید که خدمات ابری خود را پاکسازی کنید. شما برای تکمیل تکلیف به این خدمات نیاز دارید، بنابراین ابتدا تکلیف را کامل کنید.

در صورت نیاز به دستورالعملها، به راهنمای پاکسازی پروژه مراجعه کنید.

چرا باید دستگاههای اینترنت اشیا را ایمن کنید؟

امنیت اینترنت اشیا شامل اطمینان از این است که فقط دستگاههای مورد انتظار میتوانند به سرویس ابری اینترنت اشیای شما متصل شوند و دادههای تلهمتری ارسال کنند، و فقط سرویس ابری شما میتواند دستورات را به دستگاههای شما ارسال کند. دادههای اینترنت اشیا میتوانند شخصی باشند، از جمله دادههای پزشکی یا خصوصی، بنابراین کل برنامه شما باید امنیت را در نظر بگیرد تا از نشت این دادهها جلوگیری شود.

اگر برنامه اینترنت اشیای شما ایمن نباشد، خطرات متعددی وجود دارد:

- یک دستگاه جعلی میتواند دادههای نادرست ارسال کند و باعث شود برنامه شما به اشتباه واکنش نشان دهد. به عنوان مثال، آنها میتوانند دادههای رطوبت خاک بالا ارسال کنند، به این معنی که سیستم آبیاری شما هرگز روشن نمیشود و گیاهان شما از کمبود آب میمیرند.

- کاربران غیرمجاز میتوانند دادههای دستگاههای اینترنت اشیا را بخوانند، از جمله دادههای شخصی یا حیاتی برای کسبوکار.

- هکرها میتوانند دستورات را برای کنترل دستگاه به گونهای ارسال کنند که به دستگاه یا سختافزار متصل آسیب برساند.

- با اتصال به یک دستگاه اینترنت اشیا، هکرها میتوانند از این طریق به شبکههای دیگر دسترسی پیدا کنند و به سیستمهای خصوصی دسترسی یابند.

- کاربران مخرب میتوانند به دادههای شخصی دسترسی پیدا کنند و از این دادهها برای اخاذی استفاده کنند.

اینها سناریوهای واقعی هستند و همیشه اتفاق میافتند. برخی مثالها در درسهای قبلی ارائه شدهاند، اما در اینجا چند مثال دیگر آورده شده است:

- در سال ۲۰۱۸، هکرها از یک نقطه دسترسی وایفای باز روی ترموستات یک آکواریوم برای دسترسی به شبکه یک کازینو و سرقت دادهها استفاده کردند. The Hacker News - Casino Gets Hacked Through Its Internet-Connected Fish Tank Thermometer

- در سال ۲۰۱۶، باتنت Mirai یک حمله انکار سرویس علیه Dyn، یک ارائهدهنده خدمات اینترنتی، انجام داد و بخشهای بزرگی از اینترنت را از کار انداخت. این باتنت از بدافزار برای اتصال به دستگاههای اینترنت اشیا مانند DVRها و دوربینها که از نام کاربری و رمز عبور پیشفرض استفاده میکردند، استفاده کرد و از آنجا حمله را آغاز کرد. The Guardian - DDoS attack that disrupted internet was largest of its kind in history, experts say

- Spiral Toys یک پایگاه داده از کاربران اسباببازیهای متصل CloudPets خود را به صورت عمومی در اینترنت در دسترس قرار داده بود. Troy Hunt - Data from connected CloudPets teddy bears leaked and ransomed, exposing kids' voice messages.

- Strava دوندگانی را که از کنار شما عبور میکردند برچسبگذاری میکرد و مسیرهای آنها را نشان میداد، به طوری که غریبهها میتوانستند به طور مؤثر ببینند شما کجا زندگی میکنید. Kim Komndo - Fitness app could lead a stranger right to your home — change this setting.

✅ تحقیق کنید: به دنبال مثالهای بیشتری از هکهای اینترنت اشیا و نقض دادههای اینترنت اشیا بگردید، به ویژه با وسایل شخصی مانند مسواک یا ترازوهای متصل به اینترنت. به تأثیر این هکها بر قربانیان یا مشتریان فکر کنید.

💁 امنیت یک موضوع بسیار گسترده است و این درس فقط به برخی از اصول اولیه در مورد اتصال دستگاه شما به ابر میپردازد. موضوعات دیگری که پوشش داده نمیشوند شامل نظارت بر تغییرات دادهها در حین انتقال، هک مستقیم دستگاهها، یا تغییرات در پیکربندی دستگاهها هستند. هک اینترنت اشیا تهدیدی جدی است، به طوری که ابزارهایی مانند Azure Defender for IoT توسعه یافتهاند. این ابزارها مشابه آنتیویروسها و ابزارهای امنیتی هستند که ممکن است روی رایانه شما نصب باشند، اما برای دستگاههای کوچک و کمقدرت اینترنت اشیا طراحی شدهاند.

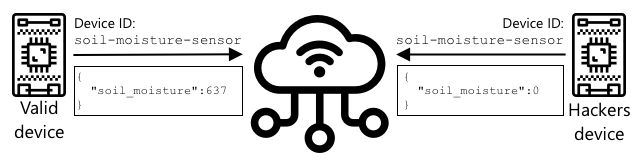

رمزنگاری

وقتی یک دستگاه به یک سرویس اینترنت اشیا متصل میشود، از یک شناسه برای شناسایی خود استفاده میکند. مشکل این است که این شناسه میتواند کپی شود - یک هکر میتواند یک دستگاه مخرب راهاندازی کند که از همان شناسه یک دستگاه واقعی استفاده میکند اما دادههای جعلی ارسال میکند.

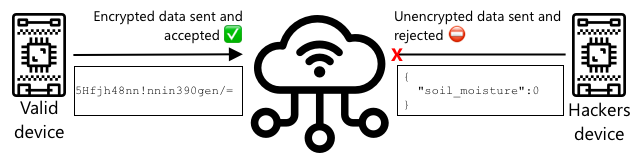

راهحل این مشکل تبدیل دادههای ارسالی به یک فرمت رمزگذاریشده است، با استفاده از مقداری که فقط دستگاه و ابر آن را میدانند. این فرآیند رمزگذاری نامیده میشود و مقداری که برای رمزگذاری دادهها استفاده میشود کلید رمزگذاری نام دارد.

سرویس ابری سپس میتواند دادهها را به یک فرمت قابل خواندن تبدیل کند، با استفاده از فرآیندی به نام رمزگشایی، با استفاده از همان کلید رمزگذاری یا یک کلید رمزگشایی. اگر پیام رمزگذاریشده توسط کلید رمزگشایی نشود، دستگاه هک شده و پیام رد میشود.

تکنیک رمزگذاری و رمزگشایی رمزنگاری نامیده میشود.

رمزنگاری اولیه

اولین انواع رمزنگاری، رمزهای جایگزینی بودند که به ۳۵۰۰ سال پیش بازمیگردند. رمزهای جایگزینی شامل جایگزینی یک حرف با حرف دیگر هستند. برای مثال، رمز سزار شامل جابجایی حروف الفبا به میزان مشخصی است، به طوری که فقط فرستنده پیام رمزگذاریشده و گیرنده مورد نظر میدانند که چند حرف باید جابجا شود.

رمز ویژنر این مفهوم را گسترش داد و از کلمات برای رمزگذاری متن استفاده کرد، به طوری که هر حرف در متن اصلی به میزان متفاوتی جابجا میشد، نه همیشه به همان تعداد حروف.

رمزنگاری برای اهداف مختلفی استفاده میشد، مانند محافظت از دستورالعمل لعاب سفال در بینالنهرین باستان، نوشتن یادداشتهای عاشقانه مخفی در هند، یا حفظ اسرار طلسمهای جادویی مصر باستان.

رمزنگاری مدرن

رمزنگاری مدرن بسیار پیشرفتهتر است و شکستن آن نسبت به روشهای اولیه دشوارتر است. رمزنگاری مدرن از ریاضیات پیچیده برای رمزگذاری دادهها استفاده میکند، به طوری که تعداد کلیدهای ممکن بسیار زیاد است و حملات بیرحمانه (brute force) غیرممکن میشود.

رمزنگاری در بسیاری از روشها برای ارتباطات امن استفاده میشود. اگر این صفحه را در GitHub میخوانید، ممکن است متوجه شوید که آدرس وبسایت با HTTPS شروع میشود، به این معنی که ارتباط بین مرورگر شما و سرورهای وب GitHub رمزگذاری شده است. اگر کسی بتواند ترافیک اینترنتی بین مرورگر شما و GitHub را بخواند، نمیتواند دادهها را بخواند زیرا رمزگذاری شدهاند. حتی ممکن است رایانه شما تمام دادههای روی هارد دیسک را رمزگذاری کند، بنابراین اگر کسی آن را بدزدد، بدون رمز عبور شما نمیتواند دادهها را بخواند.

🎓 HTTPS مخفف HyperText Transfer Protocol Secure است.

متأسفانه، همه چیز ایمن نیست. برخی دستگاهها هیچ امنیتی ندارند، برخی دیگر با کلیدهایی که به راحتی قابل شکستن هستند ایمن شدهاند، یا حتی گاهی تمام دستگاههای یک نوع از یک کلید استفاده میکنند. گزارشهایی از دستگاههای اینترنت اشیای بسیار شخصی وجود داشته است که همه آنها برای اتصال به وایفای یا بلوتوث از یک رمز عبور استفاده میکنند. اگر بتوانید به دستگاه خود متصل شوید، میتوانید به دستگاه شخص دیگری نیز متصل شوید. پس از اتصال، میتوانید به دادههای بسیار خصوصی دسترسی پیدا کنید یا کنترل دستگاه آنها را به دست بگیرید.

💁 با وجود پیچیدگیهای رمزنگاری مدرن و ادعاهایی که شکستن رمزگذاری ممکن است میلیاردها سال طول بکشد، ظهور رایانش کوانتومی امکان شکستن تمام رمزگذاریهای شناختهشده را در مدت زمان بسیار کوتاهی فراهم کرده است!

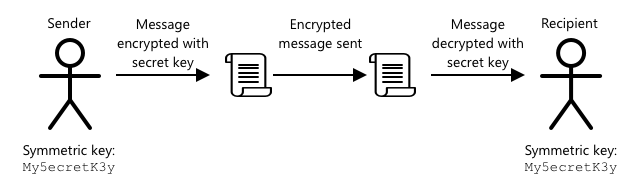

کلیدهای متقارن و نامتقارن

رمزگذاری به دو نوع تقسیم میشود - متقارن و نامتقارن.

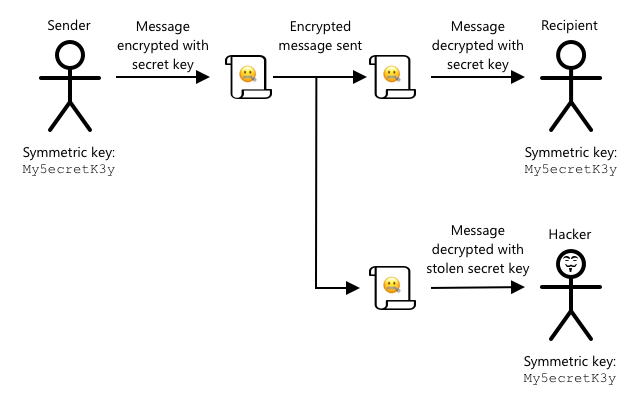

رمزگذاری متقارن از یک کلید برای رمزگذاری و رمزگشایی دادهها استفاده میکند. هم فرستنده و هم گیرنده باید کلید یکسانی را بدانند. این نوع رمزگذاری کمترین امنیت را دارد، زیرا کلید باید به نوعی به اشتراک گذاشته شود. برای اینکه فرستنده بتواند یک پیام رمزگذاریشده به گیرنده ارسال کند، ممکن است ابتدا مجبور شود کلید را به گیرنده ارسال کند.

اگر کلید در حین انتقال دزدیده شود، یا فرستنده یا گیرنده هک شوند و کلید پیدا شود، رمزگذاری میتواند شکسته شود.

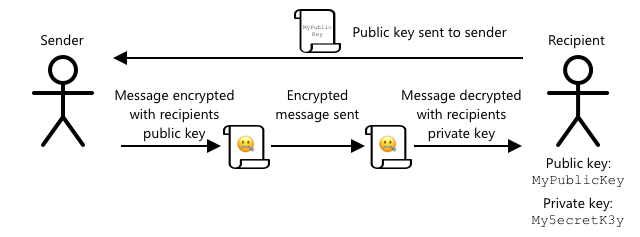

رمزگذاری نامتقارن از دو کلید استفاده میکند - یک کلید برای رمزگذاری و یک کلید برای رمزگشایی، که به عنوان جفت کلید عمومی/خصوصی شناخته میشوند. کلید عمومی برای رمزگذاری پیام استفاده میشود، اما نمیتوان از آن برای رمزگشایی استفاده کرد، و کلید خصوصی برای رمزگشایی پیام استفاده میشود، اما نمیتوان از آن برای رمزگذاری استفاده کرد.

گیرنده کلید عمومی خود را به اشتراک میگذارد و فرستنده از این کلید برای رمزگذاری پیام استفاده میکند. پس از ارسال پیام، گیرنده آن را با کلید خصوصی خود رمزگشایی میکند. رمزگذاری نامتقارن ایمنتر است زیرا کلید خصوصی توسط گیرنده خصوصی نگه داشته میشود و هرگز به اشتراک گذاشته نمیشود. هر کسی میتواند کلید عمومی را داشته باشد زیرا فقط برای رمزگذاری پیامها استفاده میشود.

رمزگذاری متقارن سریعتر از رمزگذاری نامتقارن است، اما رمزگذاری نامتقارن ایمنتر است. برخی سیستمها از هر دو استفاده میکنند - از رمزگذاری نامتقارن برای رمزگذاری و به اشتراکگذاری کلید متقارن استفاده میکنند، سپس از کلید متقارن برای رمزگذاری تمام دادهها استفاده میکنند. این روش اشتراکگذاری کلید متقارن بین فرستنده و گیرنده را ایمنتر میکند و در عین حال سرعت رمزگذاری و رمزگشایی دادهها را افزایش میدهد.

ایمنسازی دستگاههای اینترنت اشیا

دستگاههای اینترنت اشیا میتوانند با استفاده از رمزگذاری متقارن یا نامتقارن ایمن شوند. رمزگذاری متقارن سادهتر است، اما امنیت کمتری دارد.

کلیدهای متقارن

وقتی دستگاه اینترنت اشیای خود را برای تعامل با IoT Hub تنظیم کردید، از یک رشته اتصال استفاده کردید. یک نمونه از رشته اتصال به این صورت است:

HostName=soil-moisture-sensor.azure-devices.net;DeviceId=soil-moisture-sensor;SharedAccessKey=Bhry+ind7kKEIDxubK61RiEHHRTrPl7HUow8cEm/mU0=

این رشته اتصال از سه بخش تشکیل شده است که با نقطهویرگول از هم جدا شدهاند و هر بخش شامل یک کلید و یک مقدار است:

| کلید | مقدار | توضیحات |

|---|---|---|

| HostName | soil-moisture-sensor.azure-devices.net |

آدرس URL IoT Hub |

| DeviceId | soil-moisture-sensor |

شناسه منحصربهفرد دستگاه |

| SharedAccessKey | Bhry+ind7kKEIDxubK61RiEHHRTrPl7HUow8cEm/mU0= |

یک کلید متقارن که توسط دستگاه و IoT Hub شناخته میشود |

آخرین بخش این رشته اتصال، SharedAccessKey، کلید متقارن است که توسط دستگاه و IoT Hub شناخته میشود. این کلید هرگز از دستگاه به ابر یا از ابر به دستگاه ارسال نمیشود. در عوض، برای رمزگذاری دادههای ارسالی یا دریافتی استفاده میشود.

✅ یک آزمایش انجام دهید. فکر میکنید اگر بخش SharedAccessKey رشته اتصال را هنگام اتصال دستگاه اینترنت اشیای خود تغییر دهید چه اتفاقی میافتد؟ آن را امتحان کنید.

وقتی دستگاه برای اولین بار تلاش میکند متصل شود، یک توکن امضای دسترسی مشترک (SAS) ارسال میکند که شامل URL IoT Hub، یک زمان انقضا (معمولاً ۱ روز از زمان فعلی)، و یک امضا است. این امضا شامل URL و زمان انقضا است که با کلید دسترسی مشترک از رشته اتصال رمزگذاری شده است.

IoT Hub این امضا را با کلید دسترسی مشترک رمزگشایی میکند و اگر مقدار رمزگشاییشده با URL و زمان انقضا مطابقت داشته باشد، به دستگاه اجازه اتصال میدهد. همچنین بررسی میکند که زمان فعلی قبل از زمان انقضا باشد تا از استفاده یک دستگاه مخرب از توکن SAS یک دستگاه واقعی جلوگیری کند.

این یک روش زیبا برای تأیید صحت دستگاه ارسالکننده است. با ارسال برخی دادههای شناختهشده به صورت رمزگذاریشده و غیررمزگذاریشده، سرور میتواند با اطمینان از اینکه وقتی داده رمزگذاریشده را رمزگشایی میکند، نتیجه با نسخه غیررمزگذاریشده ارسالشده مطابقت دارد، دستگاه را تأیید کند. اگر مطابقت داشته باشد، پس فرستنده و گیرنده هر دو کلید رمزگذاری متقارن یکسانی دارند. 💁 به دلیل زمان انقضا، دستگاه IoT شما نیاز دارد که زمان دقیق را بداند، که معمولاً از یک سرور NTP خوانده میشود. اگر زمان دقیق نباشد، اتصال شکست خواهد خورد. پس از اتصال، تمام دادههایی که از دستگاه به IoT Hub یا از IoT Hub به دستگاه ارسال میشوند، با استفاده از کلید دسترسی مشترک رمزگذاری خواهند شد.

✅ به نظر شما چه اتفاقی میافتد اگر چندین دستگاه از یک رشته اتصال مشترک استفاده کنند؟

💁 ذخیره این کلید در کد یک روش امنیتی ضعیف است. اگر یک هکر به کد منبع شما دسترسی پیدا کند، میتواند کلید شما را به دست آورد. همچنین هنگام انتشار کد، این کار سختتر میشود زیرا باید برای هر دستگاه، کلید بهروزرسانی شده را کامپایل کنید. بهتر است این کلید را از یک ماژول امنیتی سختافزاری بارگذاری کنید - یک تراشه روی دستگاه IoT که مقادیر رمزگذاری شده را ذخیره میکند و کد شما میتواند آنها را بخواند.

هنگام یادگیری IoT، معمولاً آسانتر است که کلید را در کد قرار دهید، همانطور که در درس قبلی انجام دادید، اما باید اطمینان حاصل کنید که این کلید در کنترل کد منبع عمومی قرار نگیرد.

دستگاهها دارای ۲ کلید و ۲ رشته اتصال مربوطه هستند. این امکان به شما میدهد که کلیدها را چرخشی کنید - یعنی اگر کلید اول به خطر افتاد، به کلید دوم تغییر دهید و کلید اول را دوباره تولید کنید.

گواهیهای X.509

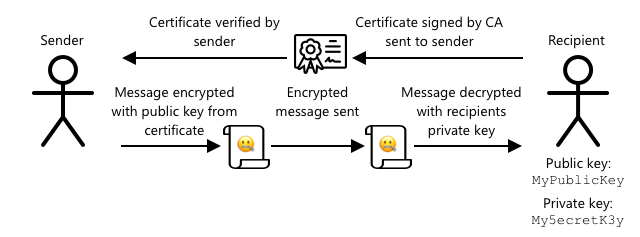

وقتی از رمزگذاری نامتقارن با یک جفت کلید عمومی/خصوصی استفاده میکنید، باید کلید عمومی خود را به هر کسی که میخواهد دادهای برای شما ارسال کند ارائه دهید. مشکل این است که چگونه گیرنده کلید شما میتواند مطمئن شود که این واقعاً کلید عمومی شماست و نه کسی که وانمود میکند شما هستید؟ به جای ارائه یک کلید، میتوانید کلید عمومی خود را در یک گواهی که توسط یک شخص ثالث معتبر تأیید شده است، ارائه دهید. این گواهی به نام گواهی X.509 شناخته میشود.

گواهیهای X.509 اسناد دیجیتالی هستند که بخش کلید عمومی از جفت کلید عمومی/خصوصی را شامل میشوند. این گواهیها معمولاً توسط یکی از سازمانهای معتبر به نام مراجع صدور گواهی (CAs) صادر میشوند و توسط CA به صورت دیجیتالی امضا میشوند تا نشان دهند که کلید معتبر است و از طرف شما آمده است. شما به گواهی اعتماد میکنید و اینکه کلید عمومی از کسی است که گواهی میگوید، زیرا به CA اعتماد دارید، مشابه اینکه به یک گذرنامه یا گواهینامه رانندگی اعتماد میکنید زیرا به کشوری که آن را صادر کرده است اعتماد دارید. گواهیها هزینه دارند، بنابراین میتوانید خودتان یک گواهی ایجاد کنید که به آن "امضای خود" میگویند، برای اهداف آزمایشی.

💁 هرگز نباید از یک گواهی امضای خود برای انتشار در محیط تولید استفاده کنید.

این گواهیها شامل تعدادی فیلد هستند، از جمله اینکه کلید عمومی از طرف چه کسی است، جزئیات CA که آن را صادر کرده است، مدت اعتبار آن و خود کلید عمومی. قبل از استفاده از یک گواهی، بهتر است آن را تأیید کنید و بررسی کنید که توسط CA اصلی امضا شده است.

✅ میتوانید لیست کامل فیلدهای موجود در گواهی را در آموزش Microsoft Understanding X.509 Public Key Certificates بخوانید.

هنگام استفاده از گواهیهای X.509، هم فرستنده و هم گیرنده کلیدهای عمومی و خصوصی خود را دارند، و همچنین هر دو گواهیهای X.509 دارند که کلید عمومی را شامل میشود. آنها سپس گواهیهای X.509 را به نوعی مبادله میکنند، از کلیدهای عمومی یکدیگر برای رمزگذاری دادههایی که ارسال میکنند استفاده میکنند و از کلید خصوصی خود برای رمزگشایی دادههایی که دریافت میکنند استفاده میکنند.

یکی از مزایای بزرگ استفاده از گواهیهای X.509 این است که میتوان آنها را بین دستگاهها به اشتراک گذاشت. شما میتوانید یک گواهی ایجاد کنید، آن را در IoT Hub بارگذاری کنید و از آن برای تمام دستگاههای خود استفاده کنید. هر دستگاه فقط نیاز دارد که کلید خصوصی را بداند تا پیامهایی که از IoT Hub دریافت میکند رمزگشایی کند.

گواهیای که دستگاه شما برای رمزگذاری پیامهایی که به IoT Hub ارسال میکند استفاده میکند، توسط مایکروسافت منتشر شده است. این همان گواهی است که بسیاری از خدمات Azure از آن استفاده میکنند و گاهی اوقات در SDKها تعبیه شده است.

💁 به یاد داشته باشید، یک کلید عمومی دقیقاً همین است - عمومی. کلید عمومی Azure فقط میتواند برای رمزگذاری دادههایی که به Azure ارسال میشوند استفاده شود، نه برای رمزگشایی آنها، بنابراین میتوان آن را در همه جا به اشتراک گذاشت، از جمله در کد منبع. به عنوان مثال، میتوانید آن را در کد منبع Azure IoT C SDK مشاهده کنید.

✅ اصطلاحات زیادی در مورد گواهیهای X.509 وجود دارد. میتوانید تعاریف برخی از اصطلاحاتی که ممکن است با آنها مواجه شوید را در راهنمای ساده اصطلاحات گواهی X.509 بخوانید.

تولید و استفاده از یک گواهی X.509

مراحل تولید یک گواهی X.509 عبارتند از:

-

ایجاد یک جفت کلید عمومی/خصوصی. یکی از الگوریتمهای پرکاربرد برای تولید یک جفت کلید عمومی/خصوصی Rivest–Shamir–Adleman(RSA) نام دارد.

-

ارسال کلید عمومی همراه با دادههای مرتبط برای امضا، یا توسط یک CA، یا با امضای خود.

Azure CLI دستورات لازم برای ایجاد یک هویت دستگاه جدید در IoT Hub و به طور خودکار تولید جفت کلید عمومی/خصوصی و ایجاد یک گواهی امضای خود را دارد.

💁 اگر میخواهید مراحل را به صورت جزئی ببینید، به جای استفاده از Azure CLI، میتوانید آن را در آموزش استفاده از OpenSSL برای ایجاد گواهیهای امضای خود در مستندات Microsoft IoT Hub پیدا کنید.

وظیفه - ایجاد یک هویت دستگاه با استفاده از یک گواهی X.509

-

دستور زیر را اجرا کنید تا هویت دستگاه جدید ثبت شود و به طور خودکار کلیدها و گواهیها تولید شوند:

az iot hub device-identity create --device-id soil-moisture-sensor-x509 \ --am x509_thumbprint \ --output-dir . \ --hub-name <hub_name><hub_name>را با نامی که برای IoT Hub خود استفاده کردهاید جایگزین کنید.این دستور یک دستگاه با شناسه

soil-moisture-sensor-x509ایجاد میکند تا از هویت دستگاهی که در درس قبلی ایجاد کردهاید متمایز باشد. این دستور همچنین دو فایل در دایرکتوری فعلی ایجاد میکند:soil-moisture-sensor-x509-key.pem- این فایل شامل کلید خصوصی دستگاه است.soil-moisture-sensor-x509-cert.pem- این فایل گواهی X.509 دستگاه است.

این فایلها را ایمن نگه دارید! فایل کلید خصوصی نباید در کنترل کد منبع عمومی قرار گیرد.

وظیفه - استفاده از گواهی X.509 در کد دستگاه خود

راهنمای مربوطه را دنبال کنید تا دستگاه IoT خود را با استفاده از گواهی X.509 به ابر متصل کنید:

🚀 چالش

راههای متعددی برای ایجاد، مدیریت و حذف خدمات Azure مانند گروههای منابع و IoT Hubs وجود دارد. یکی از این راهها پرتال Azure است - یک رابط وب که به شما یک رابط گرافیکی برای مدیریت خدمات Azure میدهد.

به portal.azure.com بروید و پرتال را بررسی کنید. ببینید آیا میتوانید یک IoT Hub ایجاد کنید و سپس آن را حذف کنید.

نکته - هنگام ایجاد خدمات از طریق پرتال، نیازی به ایجاد یک گروه منابع از قبل ندارید، میتوانید هنگام ایجاد سرویس، یک گروه منابع ایجاد کنید. مطمئن شوید که پس از اتمام کار، آن را حذف کنید!

میتوانید مستندات، آموزشها و راهنماهای زیادی در مورد پرتال Azure را در مستندات پرتال Azure پیدا کنید.

آزمون پس از درس

مرور و مطالعه شخصی

- درباره تاریخچه رمزنگاری در صفحه تاریخچه رمزنگاری در ویکیپدیا مطالعه کنید.

- درباره گواهیهای X.509 در صفحه X.509 در ویکیپدیا مطالعه کنید.

تکلیف

سلب مسئولیت:

این سند با استفاده از سرویس ترجمه هوش مصنوعی Co-op Translator ترجمه شده است. در حالی که ما تلاش میکنیم دقت را حفظ کنیم، لطفاً توجه داشته باشید که ترجمههای خودکار ممکن است شامل خطاها یا نادرستیها باشند. سند اصلی به زبان اصلی آن باید به عنوان منبع معتبر در نظر گرفته شود. برای اطلاعات حیاتی، ترجمه حرفهای انسانی توصیه میشود. ما مسئولیتی در قبال سوء تفاهمها یا تفسیرهای نادرست ناشی از استفاده از این ترجمه نداریم.