|

|

4 weeks ago | |

|---|---|---|

| .. | ||

| README.md | 4 weeks ago | |

| assignment.md | 4 weeks ago | |

| single-board-computer-x509.md | 4 weeks ago | |

| wio-terminal-x509.md | 4 weeks ago | |

README.md

حافظ على أمان جهازك النباتي

رسم توضيحي بواسطة نيتيا ناراسيمهان. انقر على الصورة للحصول على نسخة أكبر.

اختبار ما قبل المحاضرة

المقدمة

في الدروس السابقة، قمت بإنشاء جهاز إنترنت الأشياء لمراقبة التربة وربطه بالسحابة. ولكن ماذا لو تمكن قراصنة يعملون لصالح مزارع منافس من السيطرة على أجهزة إنترنت الأشياء الخاصة بك؟ ماذا لو أرسلوا قراءات عالية لرطوبة التربة بحيث لا يتم ري نباتاتك أبدًا، أو قاموا بتشغيل نظام الري الخاص بك طوال الوقت مما يؤدي إلى قتل نباتاتك بسبب الإفراط في الري وتكبدك خسائر مالية كبيرة في فاتورة المياه؟

في هذا الدرس، ستتعلم كيفية تأمين أجهزة إنترنت الأشياء. وبما أن هذا هو الدرس الأخير في هذا المشروع، ستتعلم أيضًا كيفية تنظيف موارد السحابة الخاصة بك لتقليل أي تكاليف محتملة.

في هذا الدرس سنتناول:

- لماذا تحتاج إلى تأمين أجهزة إنترنت الأشياء؟

- التشفير

- تأمين أجهزة إنترنت الأشياء الخاصة بك

- إنشاء واستخدام شهادة X.509

🗑 هذا هو الدرس الأخير في هذا المشروع، لذا بعد إكمال هذا الدرس والتكليف، لا تنس تنظيف خدمات السحابة الخاصة بك. ستحتاج إلى هذه الخدمات لإكمال التكليف، لذا تأكد من إكماله أولاً.

ارجع إلى دليل تنظيف المشروع إذا لزم الأمر للحصول على تعليمات حول كيفية القيام بذلك.

لماذا تحتاج إلى تأمين أجهزة إنترنت الأشياء؟

يتعلق أمان إنترنت الأشياء بضمان أن الأجهزة المتوقعة فقط هي التي يمكنها الاتصال بخدمة إنترنت الأشياء السحابية الخاصة بك وإرسال البيانات إليها، وأن الخدمة السحابية الخاصة بك فقط هي التي يمكنها إرسال الأوامر إلى أجهزتك. يمكن أن تكون بيانات إنترنت الأشياء شخصية أيضًا، بما في ذلك بيانات طبية أو حساسة، لذا يجب أن تأخذ تطبيقاتك بأكملها الأمان بعين الاعتبار لمنع تسرب هذه البيانات.

إذا لم يكن تطبيق إنترنت الأشياء الخاص بك آمنًا، فهناك عدد من المخاطر:

- يمكن لجهاز مزيف إرسال بيانات غير صحيحة، مما يؤدي إلى استجابة غير صحيحة من التطبيق. على سبيل المثال، يمكنهم إرسال قراءات عالية مستمرة لرطوبة التربة، مما يعني أن نظام الري الخاص بك لن يعمل أبدًا، وستموت نباتاتك بسبب نقص الماء.

- يمكن للمستخدمين غير المصرح لهم قراءة بيانات من أجهزة إنترنت الأشياء، بما في ذلك بيانات شخصية أو حساسة للأعمال.

- يمكن للقراصنة إرسال أوامر للتحكم في جهاز بطريقة قد تسبب ضررًا للجهاز أو الأجهزة المتصلة.

- من خلال الاتصال بجهاز إنترنت الأشياء، يمكن للقراصنة استخدامه للوصول إلى شبكات إضافية والحصول على وصول إلى أنظمة خاصة.

- يمكن للمستخدمين الضارين الوصول إلى بيانات شخصية واستخدامها للابتزاز.

هذه سيناريوهات واقعية تحدث طوال الوقت. تم ذكر بعض الأمثلة في الدروس السابقة، ولكن إليك المزيد:

- في عام 2018، استخدم القراصنة نقطة وصول WiFi مفتوحة على منظم حرارة حوض أسماك للوصول إلى شبكة كازينو وسرقة البيانات. The Hacker News - Casino Gets Hacked Through Its Internet-Connected Fish Tank Thermometer

- في عام 2016، أطلق بوت نت Mirai هجوم حجب الخدمة ضد Dyn، وهو مزود خدمة إنترنت، مما أدى إلى تعطيل أجزاء كبيرة من الإنترنت. استخدم هذا البوت نت برامج ضارة للاتصال بأجهزة إنترنت الأشياء مثل أجهزة تسجيل الفيديو والكاميرات التي تستخدم أسماء مستخدمين وكلمات مرور افتراضية، ومن هناك أطلق الهجوم. The Guardian - DDoS attack that disrupted internet was largest of its kind in history, experts say

- شركة Spiral Toys تركت قاعدة بيانات مستخدمي ألعابها CloudPets متاحة للجمهور عبر الإنترنت. Troy Hunt - Data from connected CloudPets teddy bears leaked and ransomed, exposing kids' voice messages.

- تطبيق Strava أظهر مسارات الجري للمستخدمين، مما سمح للغرباء بمعرفة مكان إقامتهم. Kim Komndo - Fitness app could lead a stranger right to your home — change this setting.

✅ قم بإجراء بحث: ابحث عن المزيد من أمثلة اختراقات إنترنت الأشياء وتسريبات بياناتها، خاصة مع الأجهزة الشخصية مثل فرش الأسنان أو الموازين المتصلة بالإنترنت. فكر في تأثير هذه الاختراقات على الضحايا أو العملاء.

💁 الأمان موضوع ضخم، وهذا الدرس سيتناول فقط بعض الأساسيات المتعلقة بتوصيل جهازك بالسحابة. هناك مواضيع أخرى لن يتم تغطيتها مثل مراقبة تغييرات البيانات أثناء النقل، اختراق الأجهزة مباشرة، أو تغييرات تكوين الأجهزة. يعتبر اختراق إنترنت الأشياء تهديدًا كبيرًا، لذا تم تطوير أدوات مثل Azure Defender for IoT. هذه الأدوات تشبه برامج مكافحة الفيروسات وأدوات الأمان التي قد تكون لديك على جهاز الكمبيوتر الخاص بك، لكنها مصممة للأجهزة الصغيرة منخفضة الطاقة.

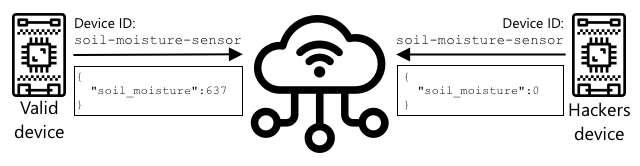

التشفير

عندما يتصل جهاز بخدمة إنترنت الأشياء، فإنه يستخدم معرفًا لتحديد هويته. المشكلة هي أن هذا المعرف يمكن نسخه - يمكن للقراصنة إعداد جهاز ضار يستخدم نفس المعرف كجهاز حقيقي ولكنه يرسل بيانات مزيفة.

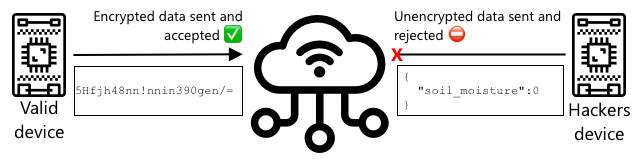

الحل هو تحويل البيانات المرسلة إلى صيغة مشفرة باستخدام قيمة معينة معروفة فقط للجهاز والسحابة. تُعرف هذه العملية باسم التشفير، وتُسمى القيمة المستخدمة لتشفير البيانات مفتاح التشفير.

يمكن لخدمة السحابة بعد ذلك تحويل البيانات مرة أخرى إلى صيغة قابلة للقراءة باستخدام عملية تُعرف باسم فك التشفير، باستخدام نفس مفتاح التشفير أو مفتاح فك التشفير. إذا لم تتمكن الرسالة المشفرة من فك تشفيرها باستخدام المفتاح، فهذا يعني أن الجهاز قد تم اختراقه وسيتم رفض الرسالة.

تُعرف التقنية المستخدمة للتشفير وفك التشفير باسم علم التشفير.

التشفير القديم

كانت أقدم أنواع التشفير هي شفرات الاستبدال، التي تعود إلى 3,500 عام. تتضمن شفرات الاستبدال استبدال حرف بآخر. على سبيل المثال، تتضمن شفرة قيصر تحريك الحروف في الأبجدية بمقدار معين، مع معرفة المرسل والمستلم فقط بعدد الحروف التي يجب تحريكها.

أخذت شفرة فيجينير هذا المفهوم إلى مستوى أعلى باستخدام كلمات لتشفير النص، بحيث يتم تحريك كل حرف في النص الأصلي بمقدار مختلف بدلاً من تحريك جميع الحروف بنفس العدد.

تم استخدام التشفير لأغراض متنوعة، مثل حماية وصفة طلاء الفخار في بلاد ما بين النهرين القديمة، وكتابة رسائل حب سرية في الهند، أو الحفاظ على سرية التعاويذ السحرية في مصر القديمة.

التشفير الحديث

التشفير الحديث أكثر تقدمًا، مما يجعله أصعب في الكسر مقارنة بالطرق القديمة. يستخدم التشفير الحديث رياضيات معقدة لتشفير البيانات مع عدد كبير جدًا من المفاتيح المحتملة، مما يجعل الهجمات بالقوة الغاشمة غير ممكنة.

يُستخدم التشفير بطرق عديدة للاتصالات الآمنة. إذا كنت تقرأ هذه الصفحة على GitHub، قد تلاحظ أن عنوان الموقع يبدأ بـ HTTPS، مما يعني أن الاتصال بين متصفحك وخوادم GitHub مشفر. إذا تمكن شخص ما من قراءة حركة الإنترنت بين متصفحك وGitHub، فلن يتمكن من قراءة البيانات لأنها مشفرة. قد يقوم جهاز الكمبيوتر الخاص بك أيضًا بتشفير جميع البيانات على القرص الصلب، بحيث إذا تم سرقته، لن يتمكن أحد من قراءة بياناتك دون كلمة المرور الخاصة بك.

🎓 HTTPS تعني بروتوكول نقل النص التشعبي الآمن

للأسف، ليس كل شيء آمنًا. بعض الأجهزة لا تحتوي على أي أمان، والبعض الآخر مؤمن بمفاتيح سهلة الكسر، أو حتى جميع الأجهزة من نفس النوع تستخدم نفس المفتاح. هناك تقارير عن أجهزة إنترنت أشياء شخصية جدًا تحتوي جميعها على نفس كلمة المرور للاتصال بها عبر WiFi أو Bluetooth. إذا كان بإمكانك الاتصال بجهازك الخاص، يمكنك الاتصال بجهاز شخص آخر. وبمجرد الاتصال، يمكنك الوصول إلى بيانات خاصة جدًا أو التحكم في جهازهم.

💁 على الرغم من تعقيد التشفير الحديث والادعاءات بأن كسر التشفير قد يستغرق مليارات السنين، فإن ظهور الحوسبة الكمومية قد أدى إلى إمكانية كسر جميع أنواع التشفير المعروفة في وقت قصير جدًا!

المفاتيح المتماثلة وغير المتماثلة

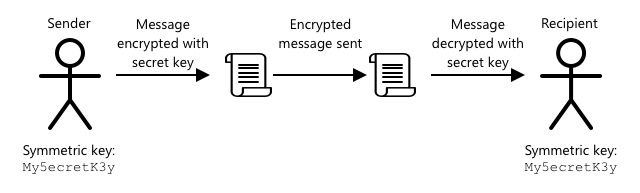

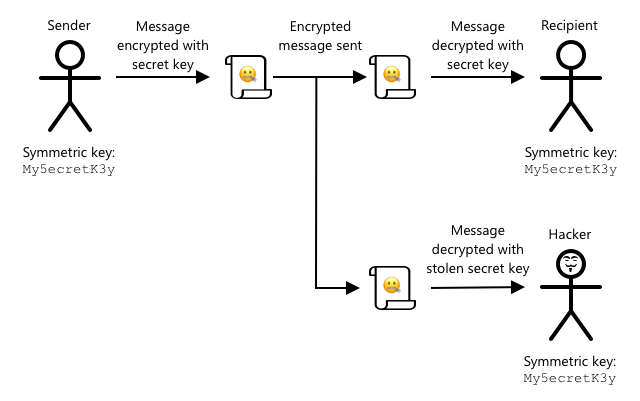

يأتي التشفير في نوعين - متماثل وغير متماثل.

التشفير المتماثل يستخدم نفس المفتاح لتشفير وفك تشفير البيانات. يحتاج كل من المرسل والمستلم إلى معرفة نفس المفتاح. هذا النوع أقل أمانًا، حيث يجب مشاركة المفتاح بطريقة ما. لكي يرسل المرسل رسالة مشفرة إلى المستلم، قد يضطر المرسل أولاً إلى إرسال المفتاح إلى المستلم.

إذا تم سرقة المفتاح أثناء النقل، أو تم اختراق المرسل أو المستلم وتم العثور على المفتاح، يمكن كسر التشفير.

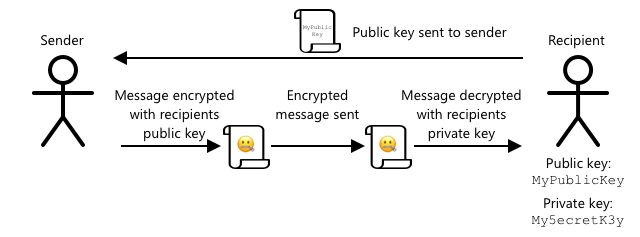

التشفير غير المتماثل يستخدم مفتاحين - مفتاح تشفير ومفتاح فك تشفير، يُعرفان باسم زوج المفتاح العام/الخاص. يُستخدم المفتاح العام لتشفير الرسالة، ولكنه لا يمكن استخدامه لفك تشفيرها، بينما يُستخدم المفتاح الخاص لفك تشفير الرسالة ولكنه لا يمكن استخدامه لتشفيرها.

يشارك المستلم مفتاحه العام، ويستخدمه المرسل لتشفير الرسالة. بمجرد إرسال الرسالة، يقوم المستلم بفك تشفيرها باستخدام مفتاحه الخاص. التشفير غير المتماثل أكثر أمانًا لأن المفتاح الخاص يظل خاصًا بالمستلم ولا يتم مشاركته أبدًا. يمكن لأي شخص الحصول على المفتاح العام لأنه يمكن استخدامه فقط لتشفير الرسائل.

التشفير المتماثل أسرع من التشفير غير المتماثل، بينما التشفير غير المتماثل أكثر أمانًا. تستخدم بعض الأنظمة كلا النوعين - باستخدام التشفير غير المتماثل لتشفير ومشاركة المفتاح المتماثل، ثم استخدام المفتاح المتماثل لتشفير جميع البيانات. يجعل هذا مشاركة المفتاح المتماثل بين المرسل والمستلم أكثر أمانًا، وأسرع عند تشفير وفك تشفير البيانات.

تأمين أجهزة إنترنت الأشياء الخاصة بك

يمكن تأمين أجهزة إنترنت الأشياء باستخدام التشفير المتماثل أو غير المتماثل. التشفير المتماثل أسهل، ولكنه أقل أمانًا.

المفاتيح المتماثلة

عند إعداد جهاز إنترنت الأشياء الخاص بك للتفاعل مع IoT Hub، استخدمت سلسلة اتصال. مثال على سلسلة الاتصال هو:

HostName=soil-moisture-sensor.azure-devices.net;DeviceId=soil-moisture-sensor;SharedAccessKey=Bhry+ind7kKEIDxubK61RiEHHRTrPl7HUow8cEm/mU0=

تتكون سلسلة الاتصال هذه من ثلاثة أجزاء مفصولة بفواصل منقوطة، مع كل جزء عبارة عن مفتاح وقيمة:

| المفتاح | القيمة | الوصف |

|---|---|---|

| HostName | soil-moisture-sensor.azure-devices.net |

عنوان URL الخاص بـ IoT Hub |

| DeviceId | soil-moisture-sensor |

المعرف الفريد للجهاز |

| SharedAccessKey | Bhry+ind7kKEIDxubK61RiEHHRTrPl7HUow8cEm/mU0= |

مفتاح متماثل معروف للجهاز وIoT Hub |

الجزء الأخير من سلسلة الاتصال، SharedAccessKey، هو المفتاح المتماثل المعروف لكل من الجهاز وIoT Hub. هذا المفتاح لا يتم إرساله أبدًا من الجهاز إلى السحابة، أو من السحابة إلى الجهاز. بدلاً من ذلك، يتم استخدامه لتشفير البيانات المرسلة أو المستلمة.

✅ قم بتجربة. ماذا تعتقد سيحدث إذا قمت بتغيير الجزء SharedAccessKey من سلسلة الاتصال عند توصيل جهاز إنترنت الأشياء الخاص بك؟ جرب ذلك.

عندما يحاول الجهاز الاتصال لأول مرة، فإنه يرسل توقيع وصول مشترك (SAS) يتكون من عنوان URL الخاص بـ IoT Hub، ووقت انتهاء صلاحية التوقيع (عادةً يوم واحد من الوقت الحالي)، وتوقيع. يتكون هذا التوقيع من عنوان URL ووقت انتهاء الصلاحية مشفرين باستخدام المفتاح المتماثل من سلسلة الاتصال.

يقوم IoT Hub بفك تشفير هذا التوقيع باستخدام المفتاح المتماثل، وإذا تطابق القيمة المفككة مع عنوان URL ووقت انتهاء الصلاحية، يُسمح للجهاز بالاتصال. كما يتحقق من أن الوقت الحالي قبل وقت انتهاء الصلاحية، لمنع جهاز ضار من التقاط توقيع SAS لجهاز حقيقي واستخدامه.

هذه طريقة أنيقة للتحقق من أن المرسل هو الجهاز الصحيح. من خلال إرسال بعض البيانات المعروفة في شكل مفكك ومشفر، يمكن للخادم التحقق من الجهاز عن طريق التأكد من أنه عند فك تشفير البيانات المشفرة، تتطابق النتيجة مع النسخة المفككة التي تم إرسالها. إذا تطابقت، فهذا يعني أن المرسل والمستلم لديهما نفس مفتاح التشفير المتماثل. 💁 نظرًا لانتهاء صلاحية الوقت، يحتاج جهاز إنترنت الأشياء الخاص بك إلى معرفة الوقت بدقة، وعادةً ما يتم قراءته من خادم NTP. إذا لم يكن الوقت دقيقًا، ستفشل عملية الاتصال. بعد الاتصال، سيتم تشفير جميع البيانات المرسلة إلى IoT Hub من الجهاز أو إلى الجهاز من IoT Hub باستخدام مفتاح الوصول المشترك.

✅ ما الذي تعتقد أنه سيحدث إذا شاركت أجهزة متعددة نفس سلسلة الاتصال؟

💁 من الممارسات الأمنية السيئة تخزين هذا المفتاح في الكود. إذا حصل أحد المخترقين على الكود المصدري الخاص بك، يمكنه الحصول على المفتاح. كما أن الأمر يصبح أكثر صعوبة عند إصدار الكود حيث ستحتاج إلى إعادة تجميعه بمفتاح محدث لكل جهاز. من الأفضل تحميل هذا المفتاح من وحدة أمان الأجهزة - وهي شريحة في جهاز IoT تخزن القيم المشفرة التي يمكن قراءتها بواسطة الكود الخاص بك.

عند تعلم IoT، غالبًا ما يكون من الأسهل وضع المفتاح في الكود، كما فعلت في درس سابق، ولكن يجب التأكد من أن هذا المفتاح لا يتم إدخاله في التحكم العام بالكود المصدري.

الأجهزة لديها مفتاحان، وسلسلتان اتصال متطابقتان. يتيح ذلك تدوير المفاتيح - أي التبديل من مفتاح إلى آخر إذا تم اختراق المفتاح الأول، وإعادة توليد المفتاح الأول.

شهادات X.509

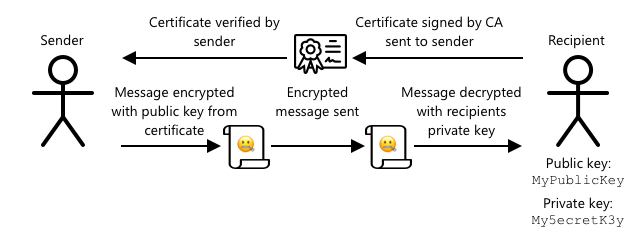

عند استخدام التشفير غير المتماثل مع زوج مفتاح عام/خاص، تحتاج إلى تقديم مفتاحك العام لأي شخص يريد إرسال بيانات إليك. المشكلة هي، كيف يمكن لمستلم المفتاح أن يتأكد من أنه بالفعل مفتاحك العام وليس شخصًا آخر يدعي أنه أنت؟ بدلاً من تقديم مفتاح، يمكنك تقديم مفتاحك العام داخل شهادة تم التحقق منها من طرف ثالث موثوق به، تُعرف بشهادة X.509.

شهادات X.509 هي مستندات رقمية تحتوي على الجزء العام من زوج المفتاح العام/الخاص. عادةً ما يتم إصدارها من قبل إحدى المنظمات الموثوقة المعروفة باسم سلطات التصديق (CAs)، ويتم توقيعها رقميًا من قبل CA للإشارة إلى أن المفتاح صالح ويعود إليك. تثق بالشهادة وبأن المفتاح العام يعود إلى الشخص الذي تقول الشهادة إنه منه، لأنك تثق بـ CA، مثلما تثق بجواز السفر أو رخصة القيادة لأنك تثق بالدولة التي أصدرتها. الشهادات تكلف مالًا، لذا يمكنك أيضًا "التوقيع الذاتي"، أي إنشاء شهادة بنفسك يتم توقيعها من قبلك، لأغراض الاختبار.

💁 يجب ألا تستخدم شهادة موقعة ذاتيًا لإصدار الإنتاج.

تحتوي هذه الشهادات على عدد من الحقول، بما في ذلك من هو صاحب المفتاح العام، تفاصيل CA التي أصدرتها، مدة صلاحيتها، والمفتاح العام نفسه. قبل استخدام شهادة، من الجيد التحقق منها عن طريق التأكد من أنها تم توقيعها من قبل CA الأصلي.

✅ يمكنك قراءة قائمة كاملة بالحقول الموجودة في الشهادة في دليل Microsoft لفهم شهادات المفتاح العام X.509

عند استخدام شهادات X.509، سيكون لدى كل من المرسل والمستلم مفتاح عام وخاص خاص بهما، بالإضافة إلى شهادات X.509 تحتوي على المفتاح العام. ثم يتبادلون شهادات X.509 بطريقة ما، باستخدام المفاتيح العامة لبعضهم البعض لتشفير البيانات التي يرسلونها، ومفتاحهم الخاص لفك تشفير البيانات التي يتلقونها.

ميزة كبيرة لاستخدام شهادات X.509 هي أنه يمكن مشاركتها بين الأجهزة. يمكنك إنشاء شهادة واحدة، تحميلها إلى IoT Hub، واستخدامها لجميع أجهزتك. كل جهاز يحتاج فقط إلى معرفة المفتاح الخاص لفك تشفير الرسائل التي يتلقاها من IoT Hub.

الشهادة التي يستخدمها جهازك لتشفير الرسائل التي يرسلها إلى IoT Hub يتم نشرها بواسطة Microsoft. إنها نفس الشهادة التي تستخدمها العديد من خدمات Azure، وأحيانًا تكون مدمجة في SDKs.

💁 تذكر، المفتاح العام هو فقط - عام. يمكن استخدام المفتاح العام لـ Azure فقط لتشفير البيانات المرسلة إلى Azure، وليس لفك تشفيرها، لذا يمكن مشاركته في كل مكان، بما في ذلك في الكود المصدري. على سبيل المثال، يمكنك رؤيته في الكود المصدري لـ Azure IoT C SDK.

✅ هناك الكثير من المصطلحات المتعلقة بشهادات X.509. يمكنك قراءة تعريفات بعض المصطلحات التي قد تصادفها في دليل المصطلحات البسيط لشهادات X.509

إنشاء واستخدام شهادة X.509

خطوات إنشاء شهادة X.509 هي:

-

إنشاء زوج مفتاح عام/خاص. أحد أكثر الخوارزميات استخدامًا لإنشاء زوج مفتاح عام/خاص يُعرف بـ Rivest–Shamir–Adleman(RSA).

-

تقديم المفتاح العام مع البيانات المرتبطة للتوقيع، إما بواسطة CA، أو بالتوقيع الذاتي.

يحتوي Azure CLI على أوامر لإنشاء هوية جهاز جديدة في IoT Hub، وتوليد زوج المفتاح العام/الخاص تلقائيًا وإنشاء شهادة موقعة ذاتيًا.

💁 إذا كنت تريد رؤية الخطوات بالتفصيل، بدلاً من استخدام Azure CLI، يمكنك العثور عليها في دليل استخدام OpenSSL لإنشاء شهادات موقعة ذاتيًا في وثائق Microsoft IoT Hub

مهمة - إنشاء هوية جهاز باستخدام شهادة X.509

-

قم بتشغيل الأمر التالي لتسجيل هوية الجهاز الجديدة، وتوليد المفاتيح والشهادات تلقائيًا:

az iot hub device-identity create --device-id soil-moisture-sensor-x509 \ --am x509_thumbprint \ --output-dir . \ --hub-name <hub_name>استبدل

<hub_name>باسم IoT Hub الذي استخدمته.سيقوم هذا بإنشاء جهاز بمعرف

soil-moisture-sensor-x509لتمييزه عن هوية الجهاز التي أنشأتها في الدرس السابق. سيقوم هذا الأمر أيضًا بإنشاء ملفين في الدليل الحالي:soil-moisture-sensor-x509-key.pem- يحتوي هذا الملف على المفتاح الخاص للجهاز.soil-moisture-sensor-x509-cert.pem- هذا هو ملف شهادة X.509 للجهاز.

احتفظ بهذه الملفات بأمان! يجب ألا يتم إدخال ملف المفتاح الخاص في التحكم العام بالكود المصدري.

مهمة - استخدام شهادة X.509 في كود جهازك

اعمل من خلال الدليل المناسب لتوصيل جهاز IoT الخاص بك بالسحابة باستخدام شهادة X.509:

🚀 تحدي

هناك طرق متعددة لإنشاء وإدارة وحذف خدمات Azure مثل مجموعات الموارد وIoT Hubs. إحدى الطرق هي Azure Portal - واجهة ويب توفر لك واجهة رسومية لإدارة خدمات Azure الخاصة بك.

توجه إلى portal.azure.com واستكشف البوابة. حاول إنشاء IoT Hub باستخدام البوابة، ثم قم بحذفه.

تلميح - عند إنشاء الخدمات عبر البوابة، لا تحتاج إلى إنشاء مجموعة موارد مسبقًا، يمكن إنشاؤها أثناء إنشاء الخدمة. تأكد من حذفها عند الانتهاء!

يمكنك العثور على الكثير من الوثائق، الدروس، والأدلة حول Azure Portal في وثائق Azure Portal.

اختبار ما بعد المحاضرة

المراجعة والدراسة الذاتية

- اقرأ عن تاريخ التشفير في صفحة تاريخ التشفير على ويكيبيديا.

- اقرأ عن شهادات X.509 في صفحة X.509 على ويكيبيديا.

الواجب

إخلاء المسؤولية:

تم ترجمة هذا المستند باستخدام خدمة الترجمة بالذكاء الاصطناعي Co-op Translator. بينما نسعى لتحقيق الدقة، يرجى العلم أن الترجمات الآلية قد تحتوي على أخطاء أو معلومات غير دقيقة. يجب اعتبار المستند الأصلي بلغته الأصلية المصدر الموثوق. للحصول على معلومات حاسمة، يُوصى بالاستعانة بترجمة بشرية احترافية. نحن غير مسؤولين عن أي سوء فهم أو تفسيرات خاطئة تنشأ عن استخدام هذه الترجمة.